- Arduino y Modulo RF 433 MHz

Por Luis del Valle Hernández, post original aqui. Si tu proyecto necesita conectarse de forma inalámbrica, quizás te interese saber cómo se ha puede hacer utilizando RF 433 MHz con Arduino. Imagínate que quieres controlar una persiana, un toldo e incluso una lámpara o bombilla. Si llevas tiempo en el mundo de Arduino y el ESP8266 conocerás la comunicación … Leer más

Por Luis del Valle Hernández, post original aqui. Si tu proyecto necesita conectarse de forma inalámbrica, quizás te interese saber cómo se ha puede hacer utilizando RF 433 MHz con Arduino. Imagínate que quieres controlar una persiana, un toldo e incluso una lámpara o bombilla. Si llevas tiempo en el mundo de Arduino y el ESP8266 conocerás la comunicación … Leer más - SCADA – Analisis de entornos industriales

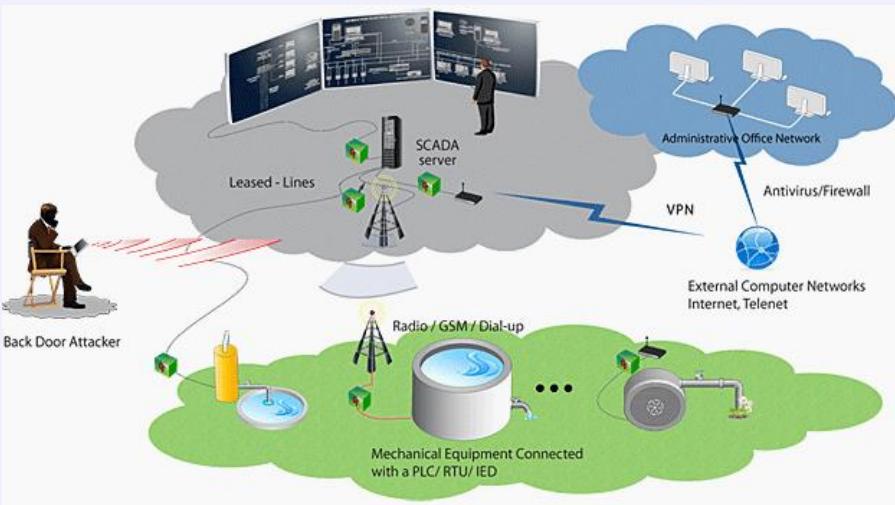

El área de superficie de ataque se puede determinar a partir del diagrama de arquitectura de la red y qué tan bien se segrega del resto de la misma. En el diagrama anterior, una red corporativa y SCADA están separadas por un firewall. Asumimos que las reglas del firewall están configuradas correctamente y no se … Leer más

El área de superficie de ataque se puede determinar a partir del diagrama de arquitectura de la red y qué tan bien se segrega del resto de la misma. En el diagrama anterior, una red corporativa y SCADA están separadas por un firewall. Asumimos que las reglas del firewall están configuradas correctamente y no se … Leer más - Pentesting Kubernetes

Arquitectura y conceptos básicos Nodo : sistema operativo con pod o pods. Vaina : Envuelva alrededor de un recipiente o varios recipientes con. Un pod solo debe contener una aplicación (por lo general, un pod ejecuta solo 1 contenedor). El pod es la forma en que Kubernetes abstrae la ejecución de la tecnología de contenedores. … Leer más

Arquitectura y conceptos básicos Nodo : sistema operativo con pod o pods. Vaina : Envuelva alrededor de un recipiente o varios recipientes con. Un pod solo debe contener una aplicación (por lo general, un pod ejecuta solo 1 contenedor). El pod es la forma en que Kubernetes abstrae la ejecución de la tecnología de contenedores. … Leer más - ¿Qualys, Rapid7 o Tenable Nessus?

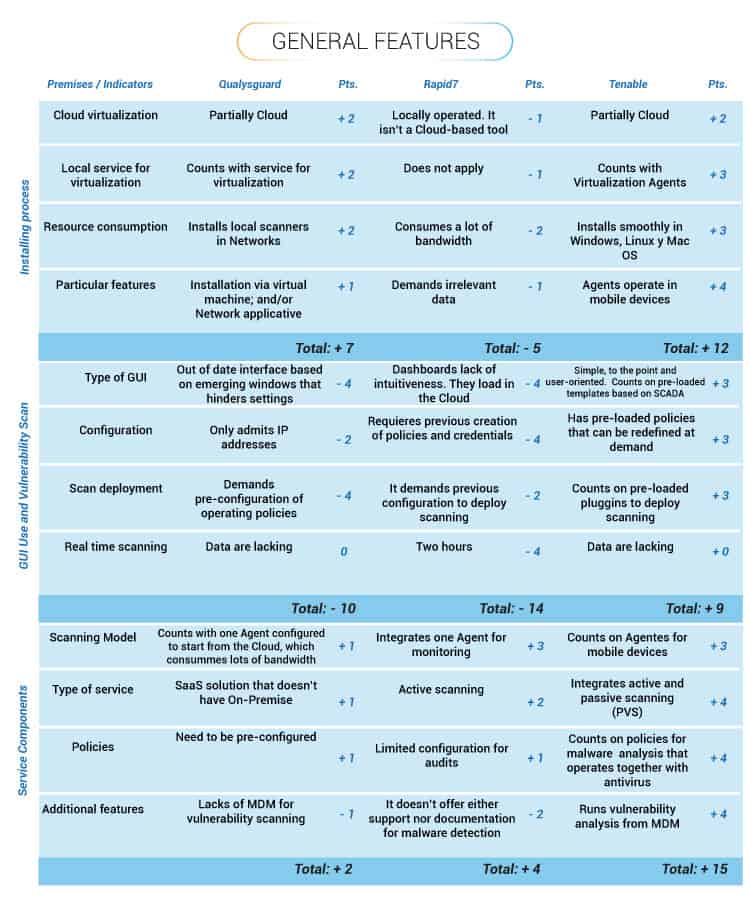

VMDR (Qualys) VMDR: lo básico Plataformas: Windows, Linux / Unix, BSD, Apple Mac OS Cobertura de escaneo: servidores, dispositivos de red, periféricos, estaciones de trabajo (cualquier dispositivo con una dirección IP) Precios: prueba gratuita; VMDR empresarial desde $ 6,368 ($ 199 por activo, mínimo 32 activos) Ventajas de VMDR Jugador temprano en el campo de la vulnerabilidad … Leer más

VMDR (Qualys) VMDR: lo básico Plataformas: Windows, Linux / Unix, BSD, Apple Mac OS Cobertura de escaneo: servidores, dispositivos de red, periféricos, estaciones de trabajo (cualquier dispositivo con una dirección IP) Precios: prueba gratuita; VMDR empresarial desde $ 6,368 ($ 199 por activo, mínimo 32 activos) Ventajas de VMDR Jugador temprano en el campo de la vulnerabilidad … Leer más - iGoat – iOS Reverse Engineering

Se van a realizar algunas de las pruebas básicas sobre la aplicacion vulnerable para iOS, iGoat. Requerimientos en dispositivo movil: iGoat Frida Cycript Cycript permite explorar y modificar aplicaciones en ejecución en iOS utilizando un híbrido de sintaxis Objective-C ++ y JavaScript a través de una consola interactiva que presenta resaltado de sintaxis y finalización … Leer más

Se van a realizar algunas de las pruebas básicas sobre la aplicacion vulnerable para iOS, iGoat. Requerimientos en dispositivo movil: iGoat Frida Cycript Cycript permite explorar y modificar aplicaciones en ejecución en iOS utilizando un híbrido de sintaxis Objective-C ++ y JavaScript a través de una consola interactiva que presenta resaltado de sintaxis y finalización … Leer más - Cursos/Certificaciones de Seguridad Informática

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más - eyeOnTheSky

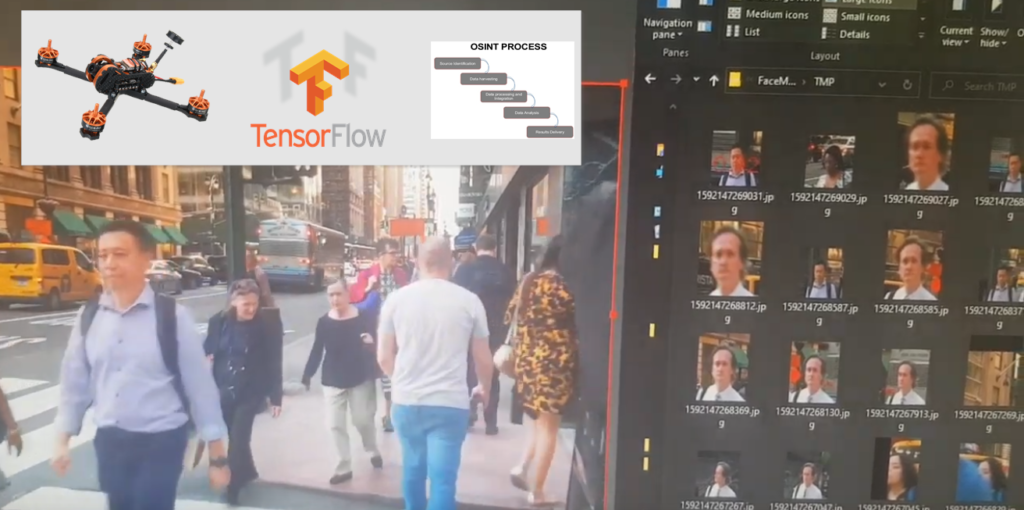

Ó como hacerte tu propio sistema autonomo de identificacion de intrusos basado en TensorFlow. https://github.com/pollonegro/eyeOnTheSky Seguimiento de objetos en tiempo real usando YOLOv3, Deep Sort y Tensorflow: codigo original VIDEO POC: Detección de «si lleva máscarrilla» en tiempo real: codigo original VIDEO POC: Extrae foto de cara en tiempo real (personas sin mascarilla): VIDEO POC: … Leer más

Ó como hacerte tu propio sistema autonomo de identificacion de intrusos basado en TensorFlow. https://github.com/pollonegro/eyeOnTheSky Seguimiento de objetos en tiempo real usando YOLOv3, Deep Sort y Tensorflow: codigo original VIDEO POC: Detección de «si lleva máscarrilla» en tiempo real: codigo original VIDEO POC: Extrae foto de cara en tiempo real (personas sin mascarilla): VIDEO POC: … Leer más - Explotando XXE con archivos DTD locales

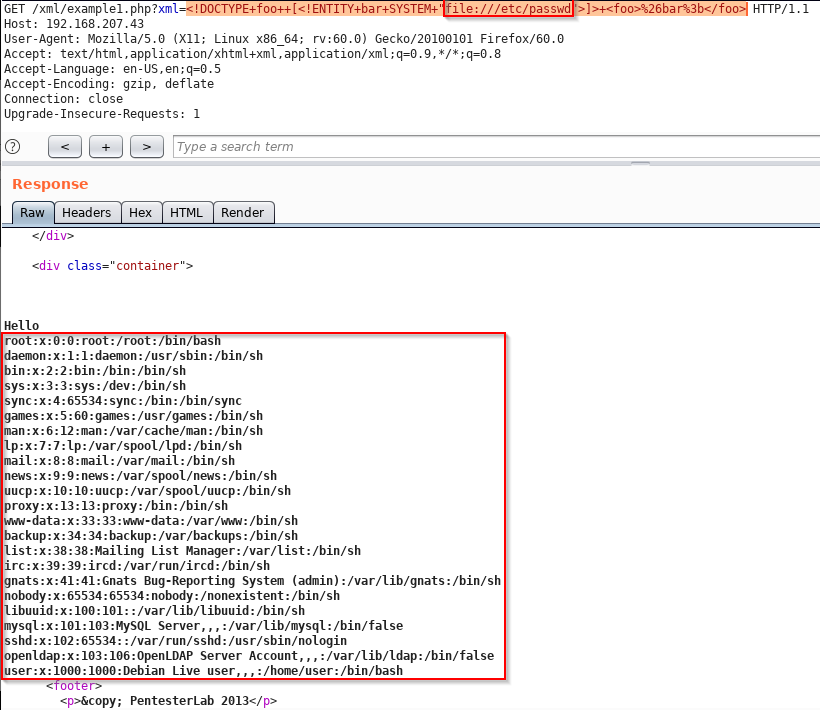

1.¿Qué es XXE? 2.¿Qué es un DTD? 3.Explotando XXE con archivos DTD locales 4.Referencias 1. ¿Qué es “XXE”? Concepto XXE se refiere a un ataque de falsificación de solicitud de servidor (SSRF), mediante el cual un atacante es capaz de causar: Denegación de servicio (DoS) Acceso a archivos y servicios locales o remotos Una vulnerabilidad de XXE consiste … Leer más

1.¿Qué es XXE? 2.¿Qué es un DTD? 3.Explotando XXE con archivos DTD locales 4.Referencias 1. ¿Qué es “XXE”? Concepto XXE se refiere a un ataque de falsificación de solicitud de servidor (SSRF), mediante el cual un atacante es capaz de causar: Denegación de servicio (DoS) Acceso a archivos y servicios locales o remotos Una vulnerabilidad de XXE consiste … Leer más - Android Pentesting – Análisis Estático

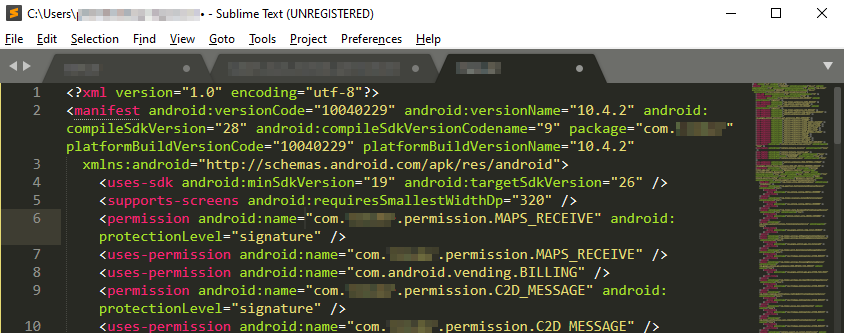

Un análisis completo de una aplicacion consta de 2 partes: Análisis estático: se basa en los recursos, fichero de propiedades y código fuente de la aplicación. Análisis dinámico: se basa en el comportamiento de la aplicación durante su ejecución controlada. ANÁLISIS ESTÁTICO Análisis de permisos: Revision del fichero de configuración AndroidManifest.xml . Exploración de recursos: … Leer más

Un análisis completo de una aplicacion consta de 2 partes: Análisis estático: se basa en los recursos, fichero de propiedades y código fuente de la aplicación. Análisis dinámico: se basa en el comportamiento de la aplicación durante su ejecución controlada. ANÁLISIS ESTÁTICO Análisis de permisos: Revision del fichero de configuración AndroidManifest.xml . Exploración de recursos: … Leer más - OMG cable

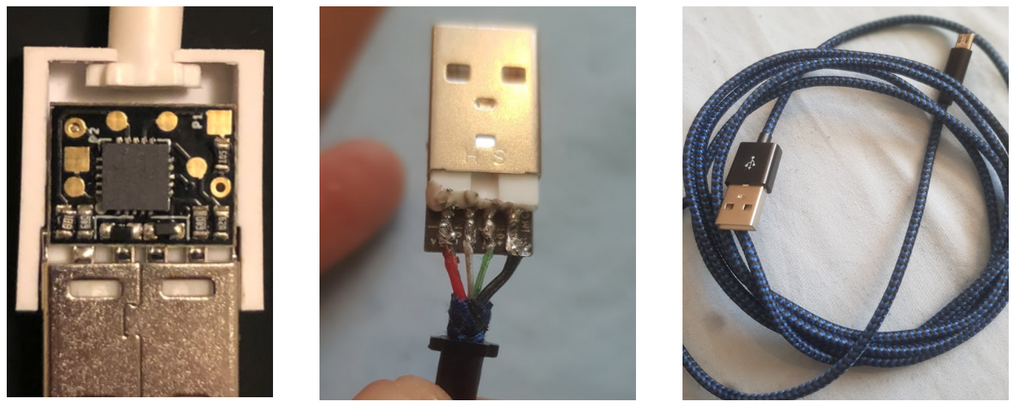

¿Qué es “Hardware Hacking”? El término “Hardware Hacker”, por definirlo de alguna manera va ligado a la filosofía “Do ityourself” (DIY) hazlo tu mismo, todos somos “makers”, personas con la capacidad de crear yconstruir cosas que pueden interactuar con el entorno. Ésta definición unida a la profesión que nos ocupa da lugar a la creación … Leer más

¿Qué es “Hardware Hacking”? El término “Hardware Hacker”, por definirlo de alguna manera va ligado a la filosofía “Do ityourself” (DIY) hazlo tu mismo, todos somos “makers”, personas con la capacidad de crear yconstruir cosas que pueden interactuar con el entorno. Ésta definición unida a la profesión que nos ocupa da lugar a la creación … Leer más - Android Pentesting – Análisis Dinamico con RMS

1 – LAB 2.0: A. Descarga e instalación de Genymotion B. Descarga e instalación de Burpsuite C. Descarga e instalación de RMS 2 – Frida: -frida-ps, frida-trace, Frida-discover y Frida-kill 3 – Runtime Mobile Security (RMS): A. Device B. Dump Tab C. Diff Classes D. Hook Lab E. Heap Search F. Custom Frida script … Leer más

1 – LAB 2.0: A. Descarga e instalación de Genymotion B. Descarga e instalación de Burpsuite C. Descarga e instalación de RMS 2 – Frida: -frida-ps, frida-trace, Frida-discover y Frida-kill 3 – Runtime Mobile Security (RMS): A. Device B. Dump Tab C. Diff Classes D. Hook Lab E. Heap Search F. Custom Frida script … Leer más - Digispark

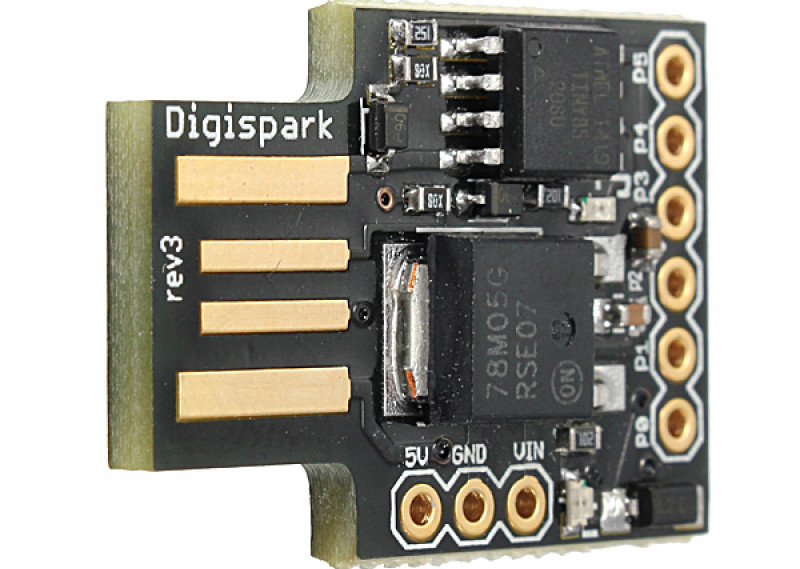

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más - Lan-Dropbox – Pentesting “drop box”

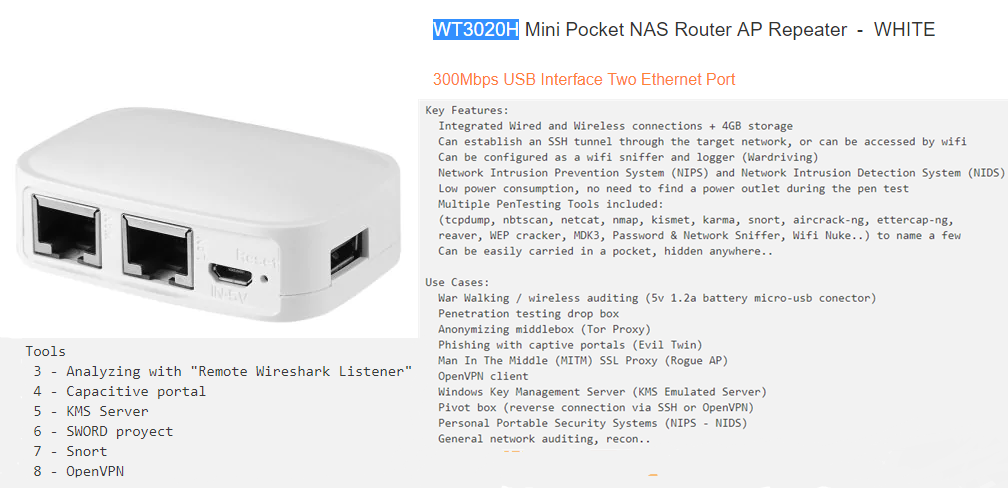

See GITHUB WIKI for full information and instructions! Installing OpenWRT Why OpenWRT.. List of cool things that you could do with OpenWrt, aside from having it function as a router: SSH Server for SSH Tunneling, VPN, BitTorrent Client, run Server Software (web server, IRC server, BitTorrent tracker..), perform Traffic-Shaping and QoS, create a Guest Network, … Leer más

See GITHUB WIKI for full information and instructions! Installing OpenWRT Why OpenWRT.. List of cool things that you could do with OpenWrt, aside from having it function as a router: SSH Server for SSH Tunneling, VPN, BitTorrent Client, run Server Software (web server, IRC server, BitTorrent tracker..), perform Traffic-Shaping and QoS, create a Guest Network, … Leer más - wifiRadar – Auto WiFi Scan/Hack

VER EN GITHUB «Directional wifi antenna servo controlled on a raspberry pi3 B+» Manual control and auto position implemented. The device scans all the wifi targets within reach, saves the best orientation for each one of them and launch airgeddon, wifite2 (auto scripts) or perform a manual wifi audit. The control of the device is … Leer más

VER EN GITHUB «Directional wifi antenna servo controlled on a raspberry pi3 B+» Manual control and auto position implemented. The device scans all the wifi targets within reach, saves the best orientation for each one of them and launch airgeddon, wifite2 (auto scripts) or perform a manual wifi audit. The control of the device is … Leer más - Backdorizando dispositivos

Hace algún tiempo preparé una charla (Redteam HID attacks) para comentar algunas técnicas y mitigaciones usando HIDs (dispositivos de interfaz humana): En una parte de la presentación se muestra como se «injertan» HIDs en otros dispositivos para su ocultación, trasteando estos días, se me ha ocurrido modificar un punto de acceso WiFi: Materiales usados: Punto … Leer más

Hace algún tiempo preparé una charla (Redteam HID attacks) para comentar algunas técnicas y mitigaciones usando HIDs (dispositivos de interfaz humana): En una parte de la presentación se muestra como se «injertan» HIDs en otros dispositivos para su ocultación, trasteando estos días, se me ha ocurrido modificar un punto de acceso WiFi: Materiales usados: Punto … Leer más - iOS Pentesting – Análisis Estático

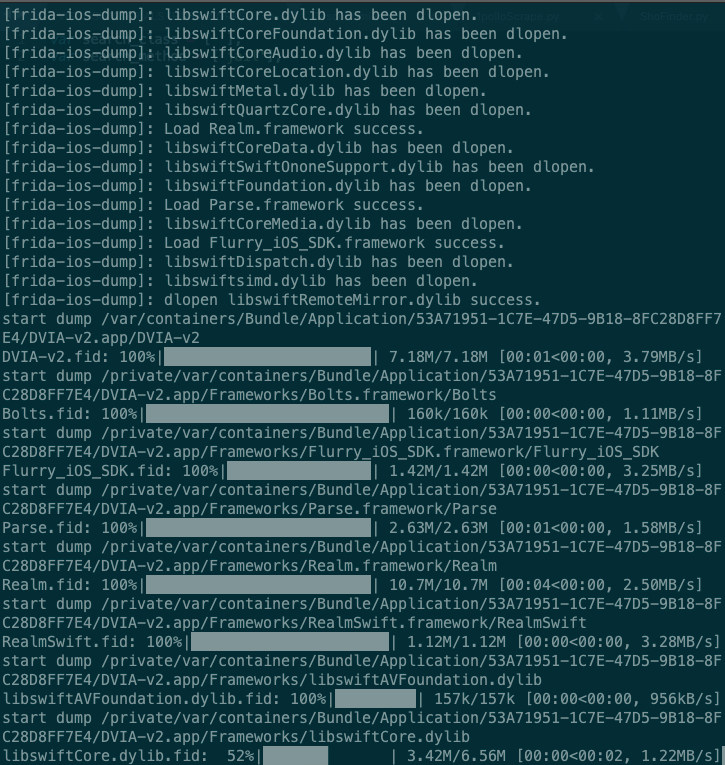

Directorio de aplicaciones Una aplicación para iOS tiene dos carpetas principales donde guarda los datos: Los datos estáticos se guardan en /Applications o /var/containers/Bundle/Application/ dependiendo de si la aplicación es nativa o descargada a través de AppStore respectivamente. Los datos dinámicos en la carpeta /var/mobile/Containers/Data/Application/. La aplicación guarda los datos utilizados en tiempo de ejecución. Sistema de archivos: … Leer más

Directorio de aplicaciones Una aplicación para iOS tiene dos carpetas principales donde guarda los datos: Los datos estáticos se guardan en /Applications o /var/containers/Bundle/Application/ dependiendo de si la aplicación es nativa o descargada a través de AppStore respectivamente. Los datos dinámicos en la carpeta /var/mobile/Containers/Data/Application/. La aplicación guarda los datos utilizados en tiempo de ejecución. Sistema de archivos: … Leer más - Laboratorio para Análisis de aplicaciones iOS

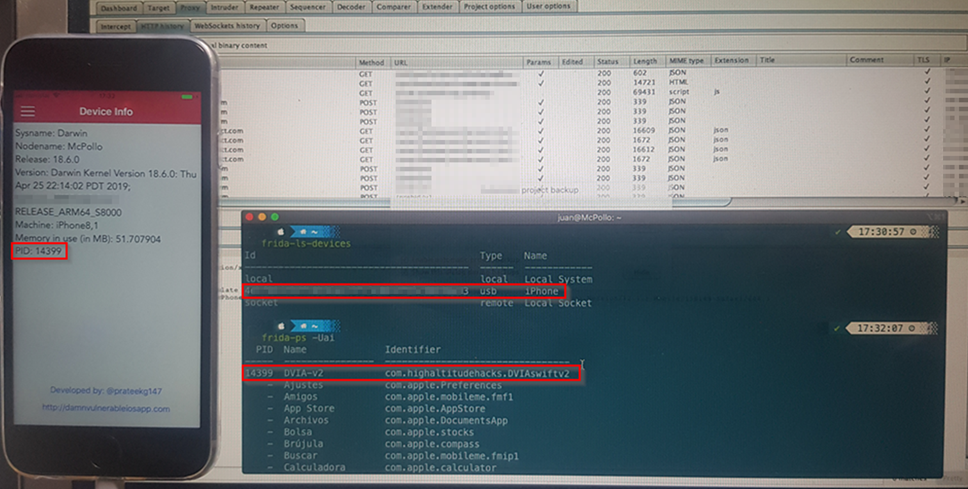

Contenido: 1 – Laboratorio iOS: Jailbreak. Cydia Instalación de Herramientas: OpenSSH SSLKillSitchv2 NewTerm y herramientas de terminal Frida & Objection Burpsuite Configuración del proxy Burpsuite Mobile Assistant 2 – Frida & Objection Evaluación Arsenal Scripts 1: Laboratorio iOS: Dispositivo físico: Iphone 6S (en este ejemplo). Se denomina jailbreak al proceso de suprimir algunas limitaciones en … Leer más

Contenido: 1 – Laboratorio iOS: Jailbreak. Cydia Instalación de Herramientas: OpenSSH SSLKillSitchv2 NewTerm y herramientas de terminal Frida & Objection Burpsuite Configuración del proxy Burpsuite Mobile Assistant 2 – Frida & Objection Evaluación Arsenal Scripts 1: Laboratorio iOS: Dispositivo físico: Iphone 6S (en este ejemplo). Se denomina jailbreak al proceso de suprimir algunas limitaciones en … Leer más - Poc BlueKeep

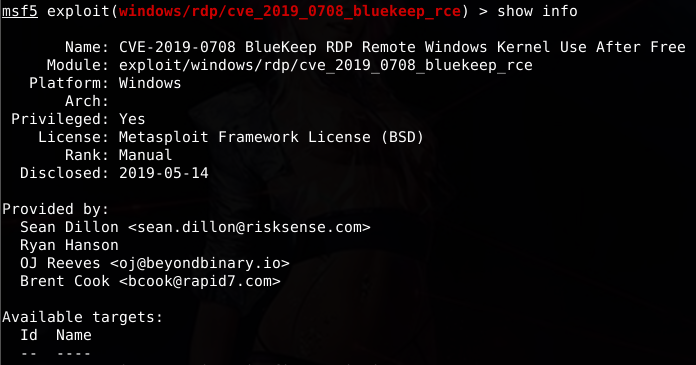

Este documento muestra cómo realizar una explotación de la vulnerabilidad CVE-2019-0708 llamado comúnmente BlueKeep, que afecta a sistemas Windows con el servicio de Escritorio Remoto activado. Esta vulnerabilidad permite ejecutar código remoto sin necesidad de autenticarse enviando peticiones especialmente construidas. Una vez explotado este fallo, el usuario acceder a la máquina con privilegios NT Authority/System. … Leer más

Este documento muestra cómo realizar una explotación de la vulnerabilidad CVE-2019-0708 llamado comúnmente BlueKeep, que afecta a sistemas Windows con el servicio de Escritorio Remoto activado. Esta vulnerabilidad permite ejecutar código remoto sin necesidad de autenticarse enviando peticiones especialmente construidas. Una vez explotado este fallo, el usuario acceder a la máquina con privilegios NT Authority/System. … Leer más - ShoFinder – Bulk scanning of Hosts and IPs using the Shodan API

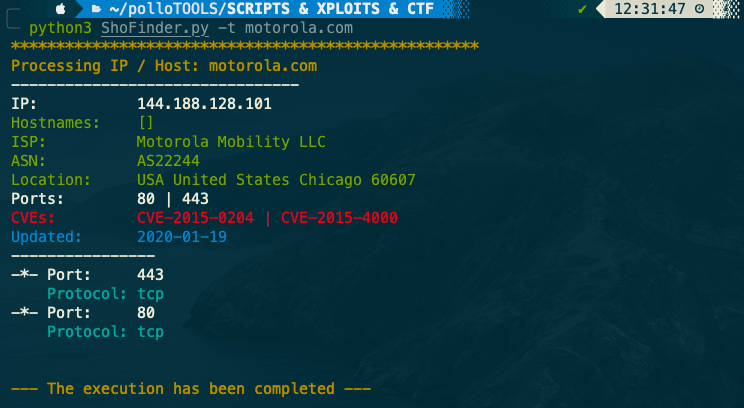

Bulk scanning of Hosts and IPs using the Shodan API

Bulk scanning of Hosts and IPs using the Shodan API - Ingenieria Inversa de Apps Android con Frida y RMS

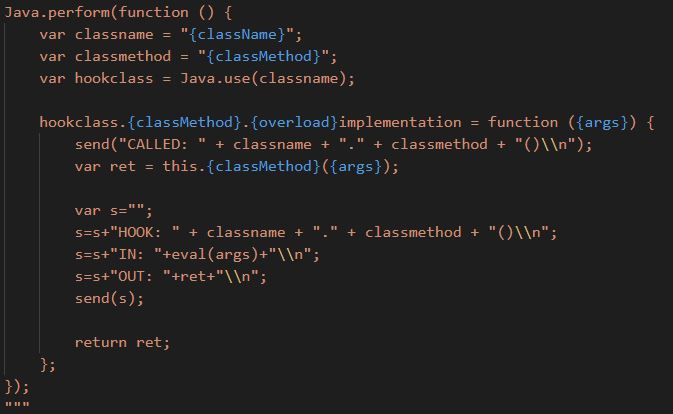

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más - OWISAM – Estándar Wireless

OWISAM, acrónimo de Open WIreless Security Assessment Methodology (Metodología de evaluación de seguridad wireless abierta), surge con el objetivo de cubrir una necesidad existente, poner en común con la comunidad los controles de seguridad que se deben verificar sobre redes de comunicaciones inalámbricas y definir una metodología abierta y colaborativa que ayude a administradores de redes, administradores de sistemas y … Leer más

OWISAM, acrónimo de Open WIreless Security Assessment Methodology (Metodología de evaluación de seguridad wireless abierta), surge con el objetivo de cubrir una necesidad existente, poner en común con la comunidad los controles de seguridad que se deben verificar sobre redes de comunicaciones inalámbricas y definir una metodología abierta y colaborativa que ayude a administradores de redes, administradores de sistemas y … Leer más