OWISAM, acrónimo de Open WIreless Security Assessment Methodology (Metodología de evaluación de seguridad wireless abierta), surge con el objetivo de cubrir una necesidad existente, poner en común con la comunidad los controles de seguridad que se deben verificar sobre redes de comunicaciones inalámbricas y definir una metodología abierta y colaborativa que ayude a administradores de redes, administradores de sistemas y a analistas de seguridad informática a identificar riesgos, a minimizar el impacto de los ataques informáticos y a garantizar la protección de las infraestructuras Wireless basadas en el estándar 802.11

Algunos recursos de interés integrados en OWISAM:

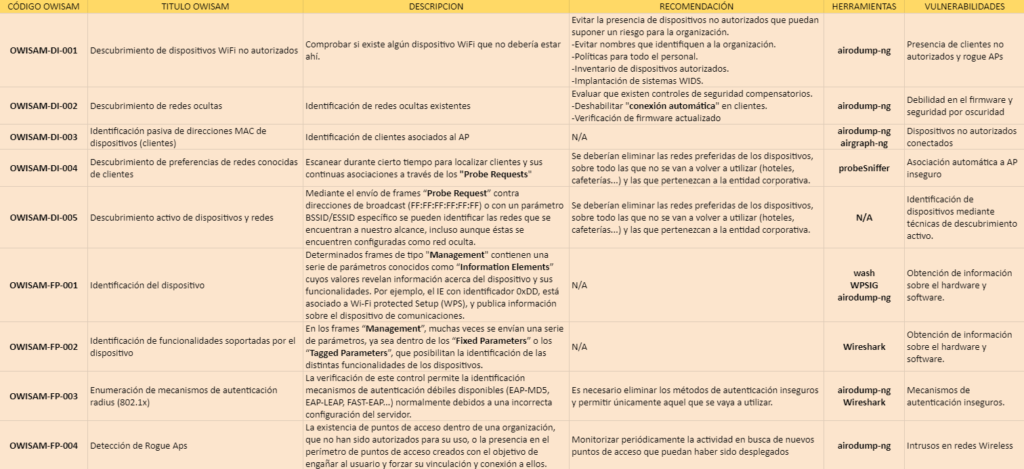

- Controles OWISAM: Lista de controles de seguridad definidos por OWISAM.

- OWISAM Top 10: Análisis de los principales riesgos de seguridad existentes en redes inalámbricas.

- Metodologia: Información sobre la metodología OWISAM.

- Mailing: Listas de correo electrónico.

- Twitter sigue las novedades de #owisam con Twitter en @owisam_org.

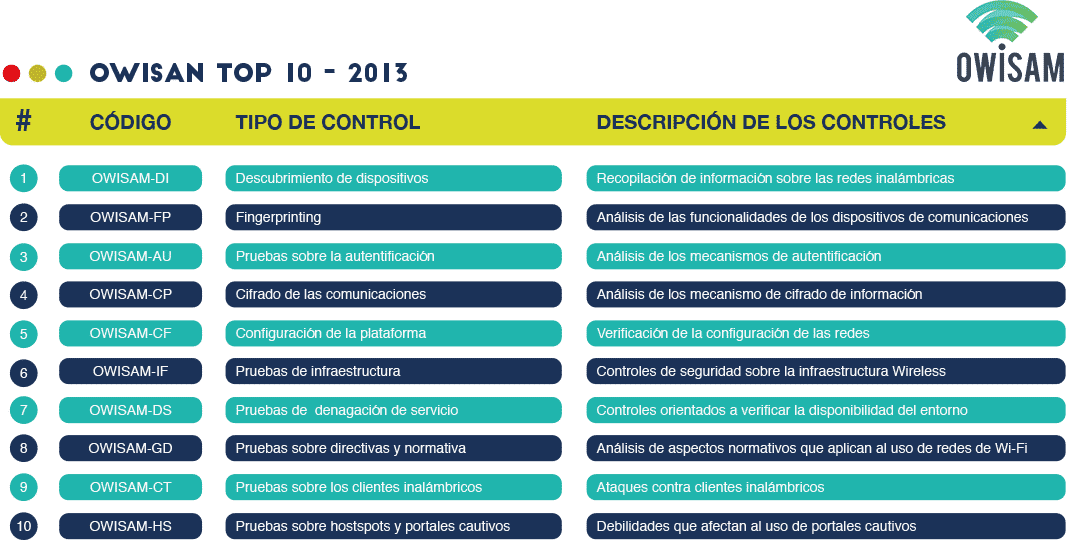

OWISAM Top 10

Este apartado identifica los principales riesgos de seguridad que afectan en la actualidad a las redes de comunicaciones inalámbricas y cuya detección y mitigación deben ser una prioridad.

Por ello, una revisión de seguridad basada en OWISAM TOP 10 se debe orientar a analizar y detectar los siguientes elementos:

| Control | Descripción |

|---|---|

| OWISAM-TR-001: | Red de comunicaciones Wi-Fi abierta. |

| OWISAM-TR-002: | Presencia de cifrado WEP en redes de comunicaciones. |

| OWISAM-TR-003: | Algoritmo de generación de claves del dispositivo inseguro (contraseñas y WPS). |

| OWISAM-TR-004: | Clave WEP/WPA/WPA2 basada en diccionario. |

| OWISAM-TR-005: | Mecanismos de autenticación inseguros (LEAP,PEAP-MD5,..) |

| OWISAM-TR-006: | Dispositivo con soporte de Wi-Fi protected setup PIN activo (WPS). |

| OWISAM-TR-007: | Red Wi-Fi no autorizada por la organización. |

| OWISAM-TR-008: | Portal hotspot inseguro. |

| OWISAM-TR-009: | Cliente intentando conectar a red insegura. |

| OWISAM-TR-010: | Rango de cobertura de la red demasiado extenso. |

Las organizaciones que no hacen uso de infraestructura inalámbrica propia pueden ser vulnerables a ataques a través de Wi-Fi debido a los riesgos provocados por OWISAM-TR-007 y OWISAM-TR-009.

A la hora de plantear una revisión de seguridad inalámbrica, se debe hacer uso del enfoque más adecuado para cubrir las necesidades del cliente, enfocando la auditoría a las necesidades de la infraestructura.

Tipos de análisis

Cada enfoque tiene sus ventajas y sus inconvenientes, y cada uno da una perspectiva diferente desde el punto de vista de seguridad. Por todo ello, dependiendo de las necesidades del cliente, existen varios enfoques de las pruebas. Este enfoque puede ser:

| Tipo de Análisis | Detalles de cada tipo de análisis |

|---|---|

| Caja Negra | Este análisis parte de un completo desconocimiento, por parte del auditor, de las redes, dispositivos y mecanismos de seguridad desplegados. Es el enfoque adecuado para obtener una visión global del estado de seguridad de la organización, sobre todo si se trata del primer trabajo de estas características, y para simular un ataque por parte de terceros. |

| Caja Blanca | En un análisis de caja blanca el alcance de la revisión (ESSIDs, BSSIDs,..) ha sido identificado claramente, así como los mecanismos de seguridad desplegados. Es el enfoque adecuado cuando se desea evaluar la seguridad de dispositivos concretos o para analizar la evolución en materia de seguridad tras aplicar modificaciones técnicas. |

| Caja Gris | El análisis de Caja gris es un enfoque mixto entre los dos enfoques anteriores. Su principal objetivo es reducir el tiempo necesario para el proceso de recopilación de información u orientar al analista de seguridad sobre cómo enfocar las pruebas de análisis. |

Restricciones

Es importante clarificar si la auditoría de una infraestructura Wi-Fi tiene restricciones en el alcance. Las restricciones de las pruebas también puede venir definidas por varios ámbitos:

| Restricciones | Descripción de las restricciones establecidas |

|---|---|

| Área geográfica | El alcance puede estar definido para aquellas redes y dispositivos ubicados en un área geográfica concreta, como por ejemplo una oficina. En este escenario es muy importante asegurarse de que los dispositivos a analizar (clientes, puntos de acceso,..) realmente pertenecen a la organización y se debe verificar su ubicación física antes de iniciar las pruebas. |

| ESSID | Se identifica una o varias redes Wi-Fi en base a su nombre. Se debe prestar especial atención cuando el alcance se define haciendo uso de nombres de redes con SSID genéricos, sobre todo cuando existe confluencia de redes de terceros. |

| BSSID | La identificación de la dirección MAC de los dispositivos y redes a verificar permite centrar las pruebas sobre los dispositivos del cliente obviando el resto de ruido de la red. |

| Pruebas de fuerza bruta | Se debe definir si dentro de las pruebas se habilita al auditor a realizar pruebas de verificación masiva de usuarios y contraseñas contra los mecanismos de autenticación (radius, portal cautivo,.) y en qué condiciones para evitar bloquear cuentas de usuario o realizar una denegación de servicio de forma colateral. |

| Ataques de Denegación de servicio | Identificación de qué pruebas están permitidas en este ámbito y que dispositivos deben ser excluidos para no afectar al servicio. |

| Ventana horaria | Puede ser necesario que las pruebas se realicen dentro de un marco horario concreto, como por ejemplo un horario de oficina, o que puedan continuar fuera del horario laboral para no impactar a las operaciones diarias. |

| Análisis activo | Una revisión de seguridad inalámbrica se considera revisión activa cuando el auditor está autorizado a interactuar con los dispositivos incluidos en el alcance. Un análisis pasivo se centra en identificar e inventariar dispositivos, en generar mapas de cobertura inalámbrica y en identificar la ubicación de los dispositivos. |

| Análisis del perímetro | Puede ser necesario considerar la realización de pruebas de análisis y ataques desde el exterior del perímetro de la organización. |

| Visibilidad de las pruebas | Se puede establecer que las pruebas se realicen de tal modo que pasen inadvertidas por parte del personal de la empresa. En este escenario, el uso de dispositivos embebidos , tablets o móviles puede ser recomendable para evitar hacer uso de dispositivos aparatosos. |

Consideraciones al inicio de la auditoría

Autorización del trabajo

Antes de iniciar un análisis de seguridad inalámbrica, es necesario contar con una acreditación u orden de trabajo firmado por la empresa a la que se va a realizar el trabajo. Este documento debe identificar de forma clara y concisa los siguientes elementos:

- Nombre de la empresa (cliente).

- Persona de contacto.

- Teléfono de contacto.

- Persona o empresa que realiza el análisis.

- Duración temporal.

- Ventana horaria.

En determinados escenarios, como por ejemplo las revisiones de seguridad en edificios de oficinas, en centros comerciales o en zonas de seguridad donde están ubicados organismos sensibles (agencias gubernamentales, aeropuertos,..), puede ser necesario solicitar la autorización de terceros antes de realizar el análisis.

Almacenamiento de información

Como norma general, no se deben almacenar paquetes de información (paquetes data) de una red inalámbrica hasta que no se garantice que la captura de datos se realiza contra dispositivos incluidos dentro del alcance del análisis y se está autorizado para registrar esa información. La captura indiscriminada de información de terceros puede poner en riesgo la privacidad de los usuarios y puede estar prohibido por la normativa de protección de datos del país.

Si el almacenamiento de las cabeceras de los paquetes data resulta relevante, estos pueden ser almacenados sobre-escribiendo los bytes de datos con ceros. Si no se dispone de ningún método técnico para evitar el almacenamiento de esta información, se debe eliminar dicha información en cuanto exista posibilidad, preferiblemente antes de integrar la información analizada en sistemas de procesamiento masivo de datos.

Interacción con los dispositivos

Al inicio de cualquier análisis de seguridad en redes inalámbricas, todas las pruebas realizadas deben ser pasivas, basadas en la monitorización y recopilación de información. No se deben realizar pruebas intrusivas ni interactuar con dispositivos de comunicaciones mediante el envío de paquetes mientras no se identifique claramente que el dispositivo con el que se va a interactuar está claramente definido en el alcance y estamos autorizados para realizar pruebas sobre él.

Ganancia y antenas

Se debe referenciar en todo momento el tipo de dispositivo utilizado en las pruebas de análisis y la ganancia de señal. Es especialmente relevante si se desea generar mapas de cobertura de la red. El uso de diferentes tipos de antenas (omnidireccional, direccional,..) debe quedar reflejado en el análisis.

Potencia de transmisión y frecuencias utilizadas

Se debe verificar que los parámetros operativos de los dispositivos de análisis entran dentro de los límites definidos por la normativa de uso del espacio radioeléctrico del país donde se realizan las pruebas de análisis.

Emisión de interferencias

Se debe evitar, en la medida de lo posible la generación de ruido o interferencias durante las pruebas, para asegurar la mejor cobertura y evitar la corrupción de información para su análisis. Se recomienda deshabilitar los dispositivos Bluetooth así como las interfaces de red Wireless que no se encuentren en uso.

Duración de las pruebas

Puede ser necesario que determinadas pruebas continúan a lo largo de varias horas. Se debe asegurar, al inicio de las pruebas, si se hace uso de dispositivos portátiles que existan fuentes de alimentación redundantes (baterías extra, SAI,..) o baterías de alta capacidad.

Fases del análisis

Un análisis de seguridad Wi-Fi consta de 7 fases bien diferenciadas:

- Planificación: Es en esta fase se realizan todos los pasos previos al análisis técnico.

- Recopilación de información: Análisis pasivo de dispositivos.

- Identificación de dispositivos: Extracción de información relevante de la infraestructura.

- Ataques: Identificación de debilidades en los dispositivos Wi-Fi.

- Acceso a la red: Análisis e interacción con la infraestructura.

- Pruebas sobre normativa y directivas: Verificación del cumplimiento de los controles normativos existentes.

- Generación de resultados: Generación de informes, análisis final de evidencias y clasificación de riesgos.

La visión general de este análisis se puede ver a continuación:

CWSS : Common Wireless Security Scoring

Una vez identificados los riesgos de seguridad es necesario poder asignarle una clasificación de riesgos en base a un grupo de parámetros objetivos. La estandarización del mecanismo de asignación de riesgos permitirá que diferentes personas puedan clasificar del mismo modo la seguridad o inseguridad de una infraestructura Wireless.

OWISAM propone hacer uso de un sistema de clasificación de riesgos compatible con CVSS [1], el estándar de facto a día de hoy. CVSS hace uso de los siguientes elementos para signar el riesgo de una vulnerabilidad:

- Metricas Base:: «Exploitability Metrics» e «Impact Metrics»

- Metricas de entorno:: «General Modifiers» e «Impact Subscore Modifiers»

- Métricas temporales:: Temporal Score Metrics

La propuesta es modificar dos elementos de las métricas base

Related exploit range (AccessVector): Se modificará este elemento por «Cobertura de red» (NetworkCoverage): Los valores pueden ser, Alta, media, baja.

- Baja: Necesidad de estar en una ubicación muy cercana al punto de acceso

- Media: Fuera del perímetro del edificio/local/oficina.

- Alta: visibilidad con antena direccional.

Attack complexity (AccessComplexity): Se modificará este elemento con «credenciales de acceso» (Credentials) con valores: Muy compleja , compleja, débil, predecible.

- Muy compleja: No existe viabilidad técnica para obtener, adivinar o descifrar dicha clave a largo plazo.

- Compleja: Existe una posibilidad de que la clave se pueda adivinar, o descifrar a medio plazo.

- Débil: Un ataque orientado a la adivinación o descifrado de claves de acceso podría obtenerla a corto plazo.

- Predecible: La contraseña no existe, es trivial, o puede adivinarse en base a otros parámetros operativos.

Este sistema de clasificación de riesgos, compatible con CVSS, se ha denominado CWSS (Common Wireless Security Scoring)

Clasificación de riesgos

La clasificación general de riesgos de una infraestructura Wireless se ilustra en la siguiente tabla:

| Valor | Nivel de riesgo | impacto |

|---|---|---|

| 0 – 2 | Mínimo | Mínimo riesgo de acceso no autorizado. Un ataque exitoso requeriría de una ventana temporal mayor al definido en el alcance de esta revisión así como un nivel de especialización alto. |

| 3 – 4 | Bajo | Riesgo muy reducido de que un usuario no asociado a la organización sea capaz de acceder a la infraestructura inalámbrica existente. El impacto que puede tener sobre la infraestructura es limitado. |

| 5 – 6 | Medio | Existe la posibilidad no despreciable de modificación de información, robo de credenciales o modificación del comportamiento normal del sistema, aunque las consecuencias para el sistema son limitadas. Este ataque es viable dentro de un marco temporal inferior a 1 mes. |

| 7 – 9 | Alto | La probabilidad de que ocurra un acceso no autorizado a los activos de la Organización es alta, debido principalmente a la existencia de debilidades en las redes inalámbricas existentes. Un atacante podrá impactar significativamente en la operación normal de los sistemas. |

| 10 | Crítico | La probabilidad de que ocurra un acceso no autorizado en los activos de la organización es muy elevada, debido a la existencia de redes inalámbricas que tienen visibilidad de sistemas internos y que pueden ser accedidas por usuarios externos. |

Recursos: