Arduino y Modulo RF 433 MHz

Por Luis del Valle Hernández, post original aqui. Si tu proyecto necesita conectarse de forma inalámbrica, quizás te interese saber cómo se ha…

Jiggler de ratón USB indetectable para evitar el bloqueo de pantalla

Se pretende evitar la activación del salvapantallas/bloqueo de pantalla sin modificar la configuración del sistema moviendo el mouse mediante hardware USB Tomando como…

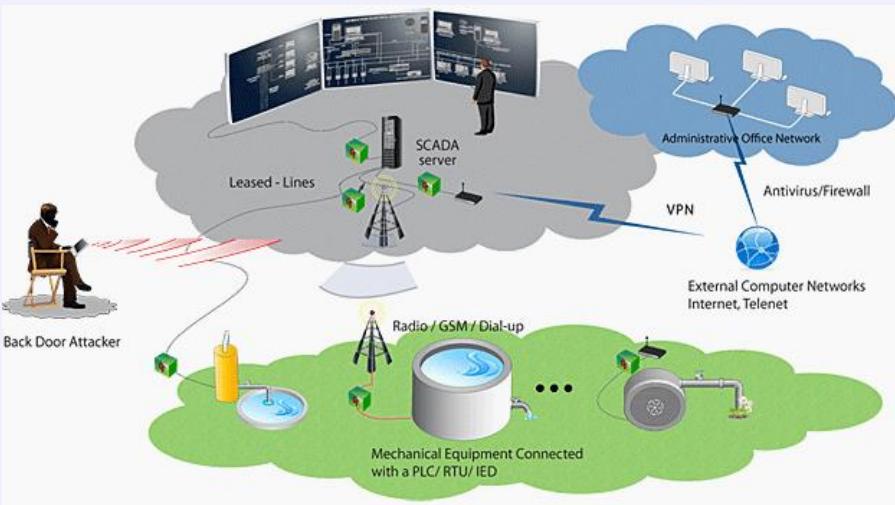

SCADA – Analisis de entornos industriales

El área de superficie de ataque se puede determinar a partir del diagrama de arquitectura de la red y qué tan bien se…

Claves / serials de instalacion

Windows: Windows 10 Home: TX9XD-98N7V-6WMQ6-BX7FG-H8Q99Windows 10 Home Idioma Único: 7HNRX-D7KGG-3K4RQ-4WPJ4-YTDFHWindows 10 Pro: VK7JG-NPHTM-C97JM-9MPGT-3V66TWindows 10 Enterprise: NPPR9-FWDCX-D2C8J-H872K-2YT43 SublimeText3: —– BEGIN LICENSE —–Member J2TeaMSingle User…

Pentesting Kubernetes

Arquitectura y conceptos básicos Nodo : sistema operativo con pod o pods. Vaina : Envuelva alrededor de un recipiente o varios recipientes con.…

Seguridad de GCP

Conceptos de seguridad Jerarquía de recursos Google Cloud usa una jerarquía de recursos que es similar, conceptualmente, a la de un sistema de…

Qué son los metadatos y cómo se borran

Los metadatos son los datos que se utilizan para describir otros datos, por lo que solemos referirnos a ellos como los «datos sobre datos».…

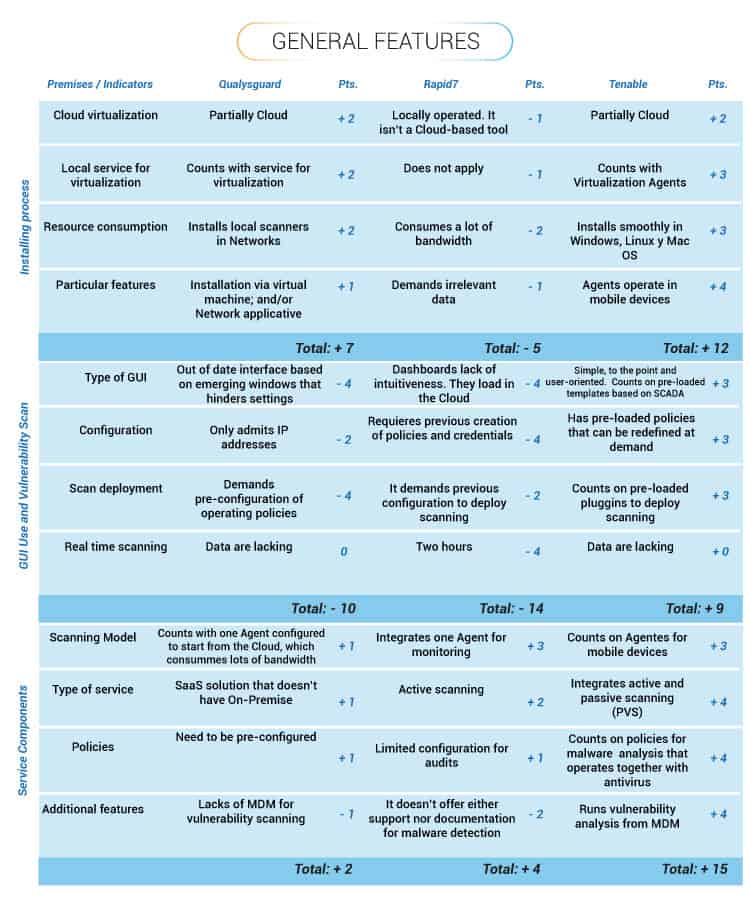

¿Qualys, Rapid7 o Tenable Nessus?

VMDR (Qualys) VMDR: lo básico Plataformas: Windows, Linux / Unix, BSD, Apple Mac OS Cobertura de escaneo: servidores, dispositivos de red, periféricos, estaciones…