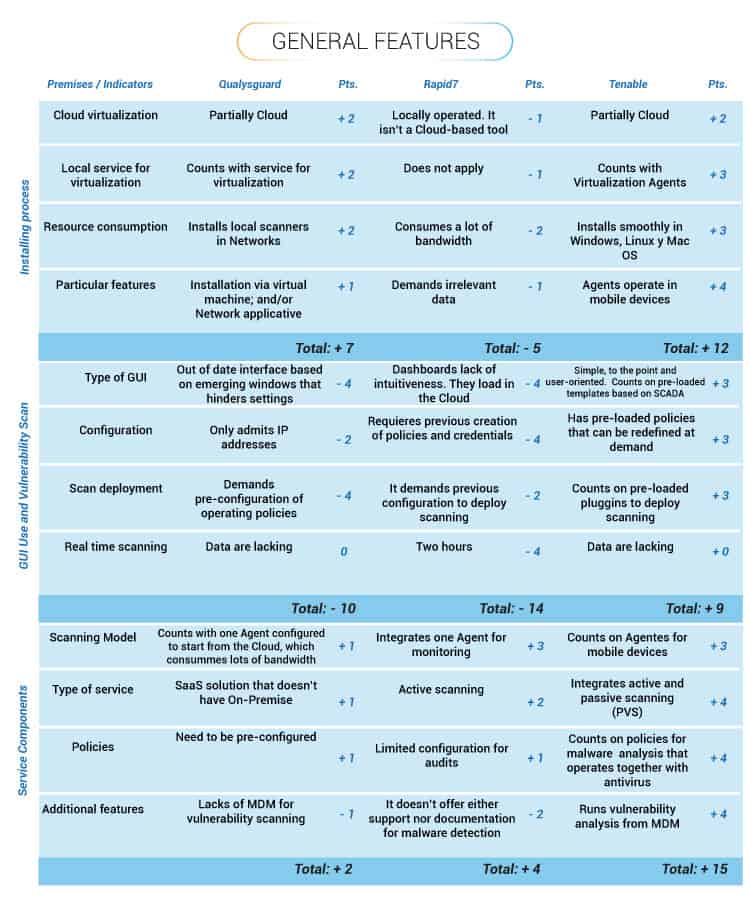

¿Qualys, Rapid7 o Tenable Nessus?

VMDR (Qualys) VMDR: lo básico Plataformas: Windows, Linux / Unix, BSD, Apple Mac OS Cobertura de escaneo: servidores, dispositivos de red, periféricos, estaciones de trabajo (cualquier dispositivo con una dirección IP) Precios: prueba gratuita; VMDR empresarial desde $ 6,368 ($ 199 por activo, mínimo 32 activos) Ventajas de VMDR Jugador temprano en el campo de la vulnerabilidad … Leer más