La mayoría de las empresas almacenan datos confidenciales, como números de tarjetas de crédito y números de seguridad social, en aplicaciones personalizadas en la nube . Algunas empresas importantes incluso ejecutan operaciones completas con el soporte de aplicaciones críticas para el negocio que, si se ven comprometidas, afectarían la capacidad de la organización para funcionar con normalidad.

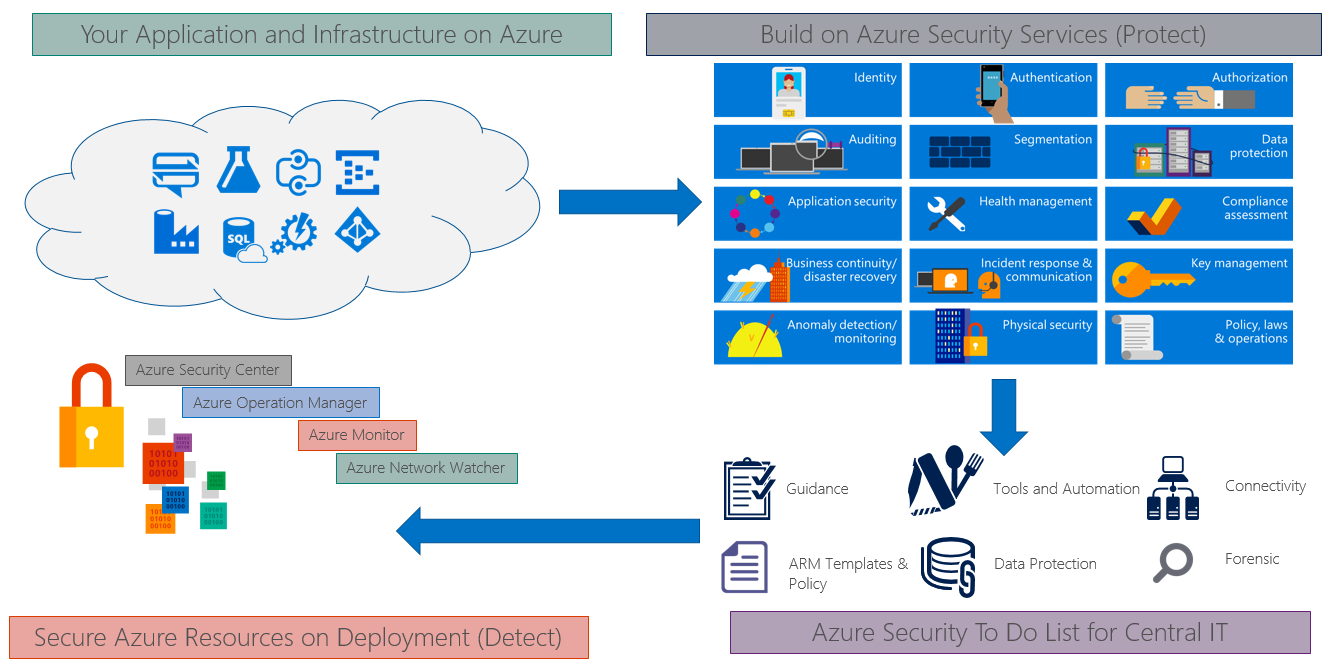

Este artículo tiene como objetivo mostrar cuáles son los diferentes desafíos de seguridad operacional y de datos en el entorno de Azure y cómo superarlos siguiendo las mejores prácticas de seguridad de Microsoft Azure.

Algunas amenazas a la seguridad de Azure

Microsoft es uno de los principales proveedores de nube de la industria y tiene sus raíces en el espacio empresarial . Esto ha llevado a un tipo diferente de perfil de cliente y panorama de amenazas para Azure en comparación con Amazon AWS y Google Cloud.

Compromiso de la cuenta: una investigación de Verizon encontró que el 63% de las violaciones de datos eran el resultado de una cuenta comprometida. Los piratas informáticos atacan los datos de inicio de sesión débiles de los empleados y los utilizan para manipular y robar información de la organización. Las configuraciones incorrectas en la configuración de seguridad en Azure y las cuentas que no siguen las mejores prácticas de administración de identidad y acceso (IAM) son las más atacadas

El 63% de las filtraciones de datos fueron el resultado de una cuenta comprometida

Amenazas internas: las amenazas internas pueden existir en la nube de Azure durante un período prolongado sin ser detectadas. El comportamiento malicioso y negligente de los empleados en forma de un servicio de Azure mal configurado o pasar por alto un control de seguridad crítico expone a la empresa a riesgos de seguridad . T aquí son también amenazas comportamiento intencional de usuarios privilegiados y maliciosos, así a tener en cuenta .

Ataques basados en la identidad: las empresas implementan las herramientas de identidad de Microsoft para toda la empresa cuando están destinadas a usarse solo en el entorno de Azure. Esto pone en riesgo a toda la empresa, dejándola susceptible a ataques de identidad. Utilizan la identificación del inquilino de la organización para acceder a información empresarial confidencial.

Carga de datos confidenciales según las políticas regulatorias: las organizaciones a menudo no cumplen con varias políticas y regulaciones específicas de la industria que prohíben que ciertos tipos de datos se carguen en la nube.

Amenazas de denegación de servicios (DoS) : si bien existen varias aplicaciones y capacidades de protección DoS en Azure Marketplace, es posible que un gran ataque pueda afectar la defensa de Azure. Podría provocar que la plataforma se desconecte debido al ataque hasta que se remedia el ataque.

Almacenamiento de blobs: la familiaridad del ecosistema de Microsoft lo convierte en un objetivo fácil para los piratas informáticos. Los piratas informáticos utilizan SharePoint para obtener una entrada con los sistemas Office 365 y lanzar un ataque basado en software malintencionado . Luego, lleva a cabo una estrategia de phishing basada en PDF que está vinculada a páginas en Azure Blob Storage.

Más enfoque en las aplicaciones que en la infraestructura: el enfoque de Microsoft está en sus aplicaciones de Azure, por lo que su cobertura de seguridad se limita a sus propias aplicaciones. Para proteger toda la infraestructura, las empresas deben aprovechar soluciones adicionales de terceros para obtener más mejoras de seguridad.

¿Los profesionales de seguridad de TI conocen las aplicaciones personalizadas en una empresa?

Durante el desarrollo de aplicaciones personalizadas, la seguridad de TI a menudo se pasa por alto para una implementación rápida, lo que hace que la tarea de proteger estas aplicaciones sea compleja. Una encuesta de Gartner encontró que el 95% de los incidentes de seguridad en la nube fueron culpa del cliente.

El 95% de los incidentes de seguridad en la nube fueron culpa del cliente – Gartner

Con la proliferación de aplicaciones desarrolladas en la nube, las amenazas de seguridad a las que se enfrentará una empresa no pueden aislarse de las aplicaciones locales y los dispositivos terminales. Los clientes y los proveedores de la nube tienen la responsabilidad compartida de prevenir muchas de las amenazas.

Checklist top-100

Mejores prácticas de Azure Security Center

- Practica el modelo de responsabilidad compartida

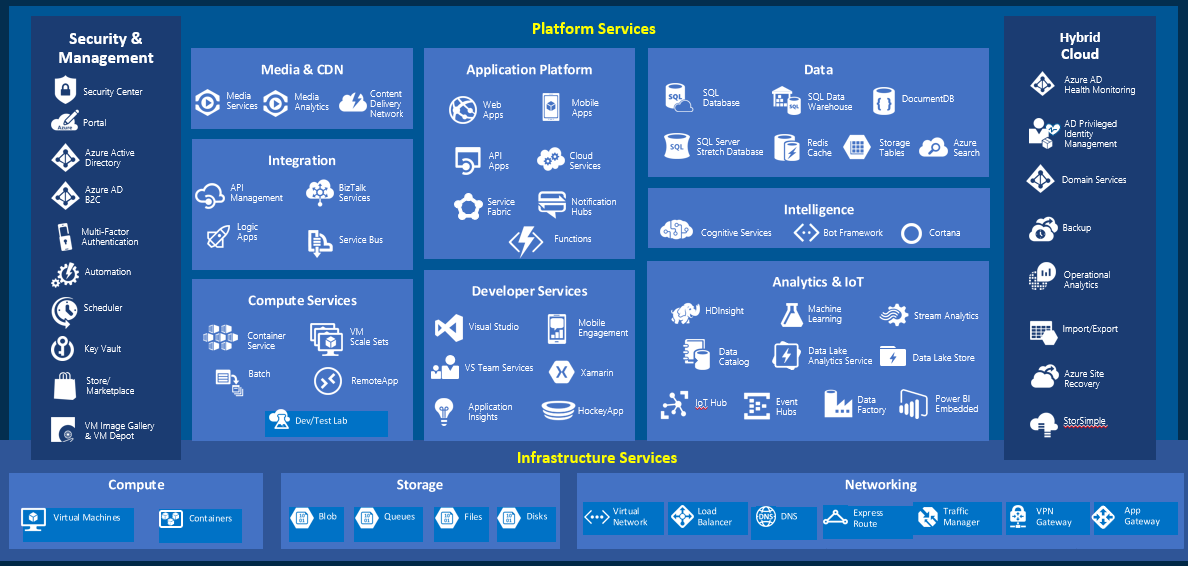

Es fundamental tener un conocimiento profundo de la división de responsabilidades entre Azure y su empresa . La seguridad en la nube pública es una responsabilidad compartida. La responsabilidad de cada aspecto de su seguridad depende del modelo de nube que haya elegido n: SaaS, PaaS o IaaS. En un nivel alto, usted es responsable de sus datos y de administrar el acceso a esos datos .

Dependiendo del modelo que elija, sus responsabilidades cambiarán. Ya sea que esté planeando mudarse a la nube o ya se haya mudado; un conocimiento profundo del modelo de responsabilidad compartida es imprescindible para el éxito de su modelo de seguridad de Azure.

- Mantenga su identidad segura con Azure Active Directory

La identidad se está convirtiendo rápidamente en uno de los principales factores de seguridad para las empresas.

Microsoft ha hecho varias recomendaciones sobre cómo proteger la identidad de los usuarios con Azure Active Directory. Azure se basa en Azure Active Directory para la autenticación y estas prácticas son fundamentales para la seguridad de la nube de Azure de las empresas.

Para administrar identidades de manera unificada en un escenario de identidad híbrida, integre directorios locales y en la nube con Azure Active Directory Connect. Azure Active Directory también proporciona inicio de sesión único (SSO) cuando se integra con Active Directory local. Con SSO, los usuarios necesitan solo un conjunto de credenciales de inicio de sesión en comparación con varias contraseñas, lo que podría aumentar las posibilidades de contraseñas débiles o reutilizadas.

- Verifique los cambios sugeridos y las alertas en el Centro de seguridad de Azure

Para la seguridad en Azure, Azure Security Center es la mejor manera de comenzar. Los centros de seguridad de Azure brindan a los usuarios sugerencias de cambios y alertas para proteger los recursos de Azure del usuario . Revisar el portal con regularidad y tomar medidas rápidas ayuda a remediar tantas alertas como sea posible.

Con las recomendaciones de Azure Secure Score, puede visualizar su estado de seguridad y mejorar su postura de seguridad . Para sus cargas de trabajo de nube híbrida, puede usar Azure Defender . Azure Defender se integra con Azure Security Center y protege sus cargas de trabajo en la nube híbrida, incluidos servidores, datos, almacenamiento, contenedores e IoT.

- Controlar el número de propietarios de suscripciones

No tenga más de tres usuarios con permisos de propietario.

La mejor práctica es tener dos administradores de Azure de confianza que serán los propietarios de sus suscripciones de Azure y una cuenta adicional para administrar las emergencias.

- Mantenga sus máquinas virtuales actualizadas

Microsoft recomienda actualizaciones del sistema para máquinas virtuales en Azure. Las soluciones de administración de actualizaciones de Azure automatizan las actualizaciones para máquinas virtuales de Windows.

Para asegurarse de que no se pierda las actualizaciones de seguridad críticas y de obtener soporte para actualizaciones, use Azure Security Center.

- Controle el acceso a la red

El acceso a la red es un punto de control crítico en Azure. Es un ser st pra c Tice tener múltiples capas de seguridad alrededor y entre los recursos protegidos.

La primera capa de seguridad incluiría un firewall, como Azure Fire w all o una solución de dispositivo de red virtual de terceros. Esta capa abarca medidas de seguridad como políticas de firewall, prevención de denegación de servicio distribuida (DDoS), detección de intrusiones y sistemas de prevención de intrusiones (IDS / IPS), filtrado de contenido web y gestión de vulnerabilidades , como redes anti-malware, controles de aplicaciones y antivirus.

La segunda capa es un grupo de seguridad de red (o NSG) para filtrar el tráfico de red hacia y desde los recursos de Azure en una red virtual de Azure. Utilice NSG para evitar que el tráfico no deseado entre o salga de una subred de Azure. Los NSG para el acceso a la red ayudan a establecer una zona de seguridad en una estructura que de otro modo sería libre para comunicarse.

El tercero la y er es una NSG aplicada a la interfaz de red de la máquina virtual. Esto permitirá el control del tráfico hacia y desde la máquina virtual.

El La cuarta y er es optar por ExpressRoute anuncios de sitio a sitio de conexiones . Es mejor evitar una conexión a Internet con una conexión WAN dedicada.

- Eliminar el acceso remoto a las máquinas virtuales

Proporcionar a los usuarios con conexiones dedicadas seguras como VPN o ExpressRoute conexiones (mencionado anteriormente) para RDP y el acceso SSH usando sólo in– T iempo (JIT) acceso a la máquina virtual .

El acceso a la máquina virtual JIT controla el tráfico entrante a las máquinas virtuales de Azure, lo que reduce la exposición a ataques de fuerza bruta y proporciona un acceso fácil para conectarse a máquinas virtuales a través de Escritorio remoto o Secure Shell.

- Mantenga sus datos confidenciales seguros

La protección de sus datos en la nube de Microsoft Azure , como claves, secretos y certificados , es fundamental para salvaguardar los datos confidenciales.

Azure clave Vault puede ser usado para mantener las claves criptográficas y los secretos que enturbian las aplicaciones y servicios u sE protegida .

- Proteja los datos con cifrado

Los datos en reposo y en tránsito se pueden proteger con cifrado. Si los cifrados no están habilitados de forma predeterminada, habilítelos manualmente.

También implemente datos transparentes de la base de datos de Azure SQL junto con Azure SQL para proteger su base de datos.

Mejores prácticas de la política de seguridad de Azure

- Activar la provisión de recopilación de datos de seguridad

La habilitación del aprovisionamiento automático del agente de supervisión para recopilar datos de seguridad permite al Centro de seguridad de Azure aprovisionar el agente de supervisión de Microsoft en todas las máquinas virtuales de Azure compatibles y en las recién creadas.

- Habilitar recomendaciones de vulnerabilidades del sistema operativo

Al habilitar esta configuración, se analizan las configuraciones del sistema operativo todos los días para determinar problemas que podrían hacer que la máquina virtual sea vulnerable a un ataque.

- Activación de la protección de endpoint

La activación de las recomendaciones de protección de punto final permite Azure Centro de seguridad para rec protección miendo punto final a ser aprovisionado para todas las máquinas virtuales de Windows para ayudar a identificar malicioso software.

- Activación del firewall de aplicaciones web (WAF)

Mantener encendido el firewall de la aplicación web le permite monitorear los ataques contra sus aplicaciones web mediante el uso de un registro WAF en tiempo real. El inicio de sesión integrado con Azure Monitor para rastrear y monitorear vulnerabilidades.

El WAF de puerta de enlace de aplicaciones se puede integrar con Azure Security Center para obtener una vista centralizada del estado de seguridad de todos los recursos de Azure.

- Mantenga activado el firewall de próxima generación

Los firewalls de próxima generación para máquinas virtuales amplían la protección de la red más allá del grupo de seguridad de la red. Centro de seguridad se encuentra en una nueva generación de cortafuegos se debe establecer y permite a los usuarios crear un espacio virtual.

- Verifique las evaluaciones de vulnerabilidad

Al habilitar las evaluaciones de vulnerabilidades, Azure Security Center recomienda que los usuarios instalen una solución de evaluación de vulnerabilidades en su máquina virtual.

- Cifre su almacenamiento

Cuando cifre su almacenamiento, se cifrarán los datos nuevos en Azure Blobs and Files.

- Tener implementadas auditorías SQL y detección de amenazas

Una vez que se habilitan las recomendaciones de detección de amenazas y auditoría de SQL, Azure Security Center recomienda que se habilite la auditoría del acceso a Azure Database . Esta es la práctica recomendada de seguridad de Azure para el cumplimiento, la detección avanzada de amenazas y las investigaciones forenses posteriores al incidente.

- Asegúrese de que el cifrado SQL esté habilitado

Cuando la configuración de recomendaciones de cifrado de SQL está habilitada, Azure Security Center recomienda que se habilite el cifrado en reposo para Azure SQL Database, sus copias de seguridad asociadas y los registros de transacciones. De esta manera, incluso si se filtran datos, la base de datos no lo será.

- Correo electrónico y número de teléfono de contacto de seguridad

Proporcionar un correo electrónico y un número de teléfono de contacto de seguridad garantiza que esté al tanto de posibles riesgos para una respuesta oportuna a incidentes.

- Enviar alertas por correo electrónico a los propietarios de suscripciones

Los suscriptores deben asegurarse de habilitar los correos electrónicos de alerta para los contactos de seguridad y los propietarios de suscripciones. Esto mantiene a los propietarios al tanto de posibles compromisos para una respuesta rápida.

Asegurar la gestión de identidades y accesos

- Autenticación multifactor para todos los usuarios

Habilitar la autenticación multifactor para todos los usuarios que necesitan acceder a los recursos de Azure proporciona una garantía adicional de que la persona que intenta obtener acceso es quien dice ser.

Con la autenticación multifactor, la posibilidad de que un atacante comprometa más de un método de autenticación diferente es mucho mayor , lo que dificulta el compromiso y reduce los riesgos.

- Mantenga a los usuarios invitados en NIL

Agregue usuarios invitados a su cuenta solo si existe una necesidad comercial real. Cuando agrega un usuario invitado, corre el riesgo de abrir el acceso a sus recursos sin ser detectado, lo que genera vulnerabilidades potenciales.

- Deshabilitar recordar la autenticación multifactor para dispositivos

No dé a los usuarios la opción de omitir la autenticación multifactor . Esta opción permite a los usuarios iniciar sesión en un dispositivo sin autenticación durante un número determinado de días después de iniciar sesión correctamente con MFA. Si bien este paso mejora la experiencia de los usuarios, también aumenta la posibilidad de que el compromiso afecte la seguridad.

- Establecer el número de métodos de reinicio en 2

Tenga siempre dos formas alternativas de identificación antes de permitir un restablecimiento de contraseña. La identificación dual es una forma de confirmar la identidad del usuario.

- Habilitar la confirmación de la información de autenticación

Si la reconfirmación de autenticación está deshabilitada, no se les pedirá a los usuarios que reconfirmen la información de autenticación existente. Wh ile e nabled , i f a usuarios maliciosos tipos de nueva información de autenticación , la información de restablecimiento de contraseña a ir a la información de autenticación previamente registrado , se alarmante del intento de inicio de sesión sospechoso.

- Habilitar notificaciones de restablecimiento de contraseña

Los usuarios deben ser notificados sobre el restablecimiento de contraseñas en sus correos electrónicos principales y secundarios . Este método ayuda al usuario a reconocer actividades de restablecimiento de contraseña no autorizadas.

- Habilite la configuración para notificar a todos los administradores si un administrador restablece la contraseña

Asegúrese de que el intento de restablecimiento de contraseña de un administrador active una notificación a todos los administradores . De esta manera, cualquier actividad de restablecimiento de contraseña enviará una notificación a todos los administradores para que puedan confirmar si dicho restablecimiento es una práctica común dentro del grupo.

En ciertos casos, todos los administradores cambian su contraseña cada 30 días. Es posible que sea necesario analizar los cambios de contraseña realizados por cierto administrador antes del período establecido.

- Se debe deshabilitar el consentimiento del usuario para las aplicaciones que acceden a los datos de la empresa.

Los administradores deben dar su consentimiento para todas las aplicaciones que usa un usuario antes de usarlas. A menos que tenga un Azure AD como socio de identidad con todas las aplicaciones de terceros escuchadas , no permita que los usuarios usen la identidad fuera de su entorno de nube.

- Asegúrese de que la opción de agregar aplicaciones de la galería al panel de acceso esté configurada en ‘no’

Los administradores deben dar su consentimiento para cualquier aplicación antes de su uso. A menos que tenga un Azure AD como socio de identidad para aplicaciones de terceros, no permita que los usuarios usen su identidad fuera del entorno de nube.

- El registro de usuario en las aplicaciones debe estar deshabilitado

La forma recomendada de utilizar aplicaciones desarrolladas a medida en una empresa es hacer que el administrador la registre. De esta manera, la aplicación se somete a una revisión de seguridad antes de exponer los datos del directorio activo.

- Asegúrese de que los usuarios invitados tengan permisos limitados

Si el acceso de invitados es limitado, los invitados no tendrían permisos para la mayoría de las tareas del directorio. Ésta es una buena forma de reducir los riesgos de acceso no autorizado.

- Desactivar las opciones de invitación para miembros

Permita invitaciones solo a través de administradores. Esto garantiza que solo las cuentas autorizadas tengan acceso a los recursos de la nube.

- Desactivar las opciones de invitación para invitados

No permita que los invitados inviten a los usuarios. Restringir las invitaciones a través de los administradores garantiza que solo las cuentas autorizadas tengan acceso a los recursos de la nube.

- Garantizar el acceso restringido al portal de administración de Azure AD

Permita que solo los administradores accedan al portal de administración de Azure AD. Azure AD contiene datos confidenciales y debe tener acceso restringido para evitar la exposición a actores malintencionados.

- Deshabilitar la administración de grupos de autoservicio

Permitir que solo los administradores creen grupos. La administración de grupos de autoservicio permite a los usuarios crear y administrar grupos de seguridad o grupos de Office 365 en Azure AD.

- Deshabilitar la creación de grupos de seguridad de usuarios

Permita que solo los administradores creen grupos de seguridad. Habilitar esta opción permite a los usuarios crear sus propios grupos de seguridad y agregar miembros, lo que aumenta los riesgos.

- Deshabilitar la administración de grupos de seguridad

Permita que solo los administradores administren grupos de seguridad. De esta forma, los usuarios no podrán realizar cambios en los grupos de seguridad.

- Deshabilitar la creación de grupos de Office 365

Restrinja la creación de grupos de Office 365 solo a los administradores. Esto asegura la creación de tales grupos d O es que no vaya de las manos.

- Deshabilitar la administración de grupos de Office 365

Restrinja la administración de grupos de Office 365 solo a los administradores. Esto asegura que la gestión de dichos grupos no se salga de control.

- Habilite todos los grupos de usuarios para una administración centralizada

Habilite todos los grupos de usuarios para la administración centralizada de todos los usuarios. Ésta es una manera fácil de asignar los mismos permisos a todos los grupos en su dirección directa .

Puede otorgar a todos los usuarios de su directorio acceso a una aplicación SaaS asignando su acceso al grupo dedicado de todos los usuarios. Esto crea una política común para todos los usuarios.

- Habilite la autenticación multifactor para unir dispositivos

La adición de dispositivos a Azure AD debe realizarse mediante autenticación multifactor. Esto garantiza que no se agreguen dispositivos no autorizados al directorio de una cuenta comprometida.

- Tener una única instancia de Azure AD para cuentas corporativas

El establecimiento de una única instancia de AD aporta consistencia y una única fuente autorizada en un entorno de trabajo híbrido , lo que aumenta la claridad y reduce los riesgos de seguridad de los errores humanos y la complejidad de la configuración.

- Integrar directorios locales con Azure AD

Sincronizar su directorio local con el directorio en la nube mediante Azure AD Connect.

- Para el desarrollo de nuevas aplicaciones, use Azure AD para la autenticación

Utilice Azure AD para empleados, Azure AD B2B para usuarios invitados y socios externos y Azure AD B2C para controlar el acceso de los clientes.

- Activar la sincronización de hash de contraseña

El hash de contraseña sincroniza los hash de la contraseña del usuario desde una instancia de AD local a una instancia de Azure AD basada en la nube. Esta sincronización ayuda a proteger contra la reproducción de credenciales filtradas de ataques anteriores.

- Administrar inquilinos conectados

Asegúrese de tener visibilidad de todas sus suscripciones conectadas a sus entornos de producción y red. Con el acceso elevado, un administrador global en Azure AD puede ver todas las suscripciones y administrar todos los grupos conectados a su entorno. Una vez que se evalúan los riesgos, se debe eliminar el acceso elevado.

- Gestionar y controlar el acceso a los recursos corporativos.

Configure el acceso condicional de Azure AD según un grupo, la ubicación y la sensibilidad de la aplicación para las aplicaciones SaaS y las aplicaciones conectadas a Azure AD.

- Bloquear protocolos de autenticación heredados

Los atacantes aprovechan las debilidades de los protocolos más antiguos todos los días para realizar ataques de rociado de contraseñas. Configure el acceso condicional para bloquear protocolos heredados.

Mejores prácticas de almacenamiento

- Habilitar transferencias seguras

Mantenga los datos encriptados durante las transferencias. La transferencia segura mejora la seguridad del almacenamiento al permitir solicitudes solo de cuentas seguras.

Llamar a las API REST para acceder a sus cuentas de almacenamiento solo es posible cuando se conecta mediante HTTPS. Se rechazarán las solicitudes HTTP.

- Habilitar el cifrado del servicio de almacenamiento

Habilite el cifrado de datos en reposo para blobs. El cifrado del servicio de almacenamiento mantiene los datos en reposo protegidos. Los datos escritos en los centros de datos se cifran en Azure Storage y se descifran automáticamente cuando se accede a ellos.

Mejores prácticas de SQL

- Habilite la auditoría en servidores SQL

La auditoría realiza un seguimiento de los servidores SQL y los escribe en un registro de auditoría . Esto ayuda a mantener el cumplimiento normativo, comprender ing actividad de base de datos y detectar ing anomalías.

- Establecer blob como tipo de auditoría en servidores SQL

La auditoría basada en blobs permite a los usuarios realizar una auditoría a nivel de objeto de la base de datos.

- Habilite la detección de amenazas en servidores SQL

La detección de amenazas en servidores SQL brinda una nueva capa de seguridad para detectar y responder a amenazas potenciales a medida que ocurren . La actividad sospechosa de la base de datos generará un disparador.

Las alertas de detección de amenazas SQL brindan detalles de la actividad sospechosa y recomiendan acciones sobre cómo investigar y mitigar la amenaza.

- Habilite todos los tipos de detección de amenazas en servidores SQL

Habilitar todos los tipos de detección de amenazas lo protege contra la inyección de SQL, las vulnerabilidades de la base de datos y otras actividades sospechosas.

- Habilite la opción de enviar alertas por correo electrónico para amenazas en servidores SQL

Guardar una dirección de correo electrónico a la que se envían alertas de actividades sospechosas en los servidores SQL garantiza que cualquier amenaza detectada se informe rápidamente, lo que mejora las posibilidades de mitigación de riesgos.

- Permita que el servicio de correo electrónico y los coadministradores reciban alertas de seguridad del servidor SQL

Proporcionar una dirección de correo electrónico para recibir alertas garantiza que las amenazas detectadas en los servidores SQL se notifiquen rápidamente, lo que mejora las posibilidades de mitigación de riesgos.

- Habilitar las reglas de firewall del servidor SQL

Los cortafuegos ayudan a evitar todo acceso a los servidores de datos a menos que el sistema tenga permisos específicos. Los cortafuegos otorgan acceso a las bases de datos en función de la dirección IP de origen de cada solicitud.

- Habilitar la auditoría en bases de datos SQL

La auditoría de bases de datos SQL realiza un seguimiento de los eventos en la base de datos y los escribe en un registro de auditoría en Azure.

- Habilite la detección de amenazas en bases de datos SQL

La detección de amenazas SQL agrega una capa de seguridad que permite a los clientes detectar y responder a las amenazas proporcionando alertas de seguridad sobre actividades anómalas.

- Habilite todo tipo de detección de amenazas en bases de datos SQL

Habilitar todos los tipos de detección de amenazas ayuda a proteger contra la inyección de SQL, las vulnerabilidades de la base de datos y otras actividades anómalas.

- Habilite la opción de enviar alertas por correo electrónico para amenazas en bases de datos SQL

Guardar una dirección de correo electrónico a la que se envían alertas de actividades sospechosas en bases de datos SQL garantiza que cualquier amenaza detectada se informe rápidamente, lo que mejora las posibilidades de mitigación de riesgos.

- Permita que el servicio de correo electrónico y los coadministradores reciban alertas de seguridad de la base de datos SQL

Proporcionar una dirección de correo electrónico para recibir alertas garantiza que las amenazas detectadas en las bases de datos SQL se notifiquen rápidamente, lo que mejora las posibilidades de mitigación de riesgos.

- Cifrado de datos transparente de Azure SQL Database

Proteja su base de datos SQL contra amenazas de actividades maliciosas mediante el cifrado y descifrado en tiempo real de la base de datos, las copias de seguridad asociadas y los archivos de registro de transacciones en reposo sin ningún cambio en la aplicación.

- Descubrir, clasificar y etiquetar los datos sensibles en las bases de datos

Clasifique los datos en su base de datos SQL habilitando la clasificación de anuncios de Data Discovery en Azure SQL Database. Puede supervisar el acceso a datos confidenciales en el panel de Azure o descargar informes.

Mejores prácticas de máquinas virtuales

- Instalar la protección de punto final de la máquina virtual

La instalación de sistemas de protección de terminales para capacidades de protección en tiempo real ayuda a identificar y eliminar virus, software espía y otro software malintencionado . Con alertas configurables, los usuarios saben cuándo los jugadores malintencionados intentan instalarse y ejecutar sistemas Azure.

- Actualizar los parches del sistema operativo para máquinas virtuales

Las máquinas virtuales de Windows y Linux deben actualizarse para abordar errores / fallas, mejorar la estabilidad del sistema operativo / aplicaciones y corregir una vulnerabilidad de seguridad.

- Cifrar discos de datos en máquinas virtuales

Mantenga los discos de datos cifrados donde sea posible. El cifrado de discos de datos IaaS VM (volumen sin arranque) mantiene su contenido irrecuperable con una clave y mantiene el volumen protegido del acceso no autorizado.

- Instalar el agente de VM en VM

La instalación de agentes de máquina virtual en máquinas virtuales de Azure permite que Azure Security Center recopile datos. Los datos se recopilan de las máquinas virtuales para evaluar su estado de seguridad, proporcionar recomendaciones de seguridad y alertar sobre amenazas.

- Aplique rápidamente actualizaciones de seguridad a las máquinas virtuales

Habilite Azure Security Center para identificar las actualizaciones de seguridad que faltan y aplicarlas.

- Implementar y probar soluciones de respaldo

Las cargas de trabajo de producción trasladadas a Azure deben integrarse con las soluciones de respaldo existentes cuando sea posible.

- Utilice la clave de cifrado de claves (KEK) para una capa adicional de seguridad

Azure Disk Encryption usa la clave para empaquetar secretos de cifrado antes de escribir en Key Vault.

- Mantenga el almacén de claves y las máquinas virtuales en la misma ubicación

Cree y utilice un almacén de claves que se encuentre en la misma región que la máquina virtual que se va a cifrar.

- Tome una instantánea / copia de seguridad antes de cifrar los discos

Las copias de seguridad brindan una opción de recuperación si ocurre un error inesperado durante el cifrado.

Otras mejores prácticas

- Eliminar cuentas obsoletas de la suscripción

Las cuentas obsoletas son aquellas implementadas en su suscripción con fines de prueba. Una vez que estas cuentas no estén en uso, la mejor práctica sería eliminarlas o podrían representar un riesgo si están presentes en cualquier función de la suscripción.

- No otorgue permisos a cuentas externas

Las cuentas que no son de Azure Directory presentes en su suscripción someten los activos de la nube a un riesgo indebido. Por lo tanto, la mejor práctica es restringir el acceso a los usuarios con cuentas externas .

- No use cuentas de servicio para suscripciones

Las cuentas de servicio no están protegidas por MFA y, por lo tanto, no deben usarse para actividades basadas en suscripción. Las cuentas de servicio utilizadas en un rol privilegiado lo exponen a ataques relacionados con el ‘robo de credenciales’.

- Configurar Azure Security Center correctamente

Security Center en Azure ayuda con importantes configuraciones centrales para su suscripción. La configuración de Security Center proporciona una capa básica de protección para la suscripción y los tipos de recursos de uso común.

- Resolver todas las alertas pendientes de Azure Security Center

Azure Security Center genera alertas según las políticas habilitadas en la suscripción. Es mejor resolverlos rápidamente para eliminar la exposición a los ataques.

- No haga propietarios o contribuyentes de nombres principales de servicio (SPN) en la suscripción

Los SPN tienen una sola credencial y, en la mayoría de sus casos de uso, no están protegidos por MFA. Por lo tanto, lo mejor es evitar la adición de SPN a una suscripción a los propietarios de s o c ontributors.

- Proteja los recursos críticos de las aplicaciones con un bloqueo de recursos

Un bloqueo de recursos evita que los recursos se eliminen accidentalmente. Las configuraciones adecuadas de RBAC (control de acceso basado en roles) permiten a los usuarios configurar recursos críticos en una suscripción de tal manera que las personas no pueden eliminarlos.

- Asegure la suscripción a la nube

Se necesita una suscripción segura para proporcionar una base fundamental sobre la que se puedan realizar las actividades de desarrollo e implementación posteriores.

Los usuarios deben poder implementar y configurar la seguridad en la suscripción, incluidos elementos como alertas, políticas ARM, RBAC , políticas del centro de seguridad, JEA, bloqueos de recursos, etc.

- Revise todas las identidades en su suscripción

Los usuarios del grupo que no tienen una razón comercial legítima para estar presentes aumentan su superficie de riesgo . Al revisar y eliminar cuidadosamente las cuentas que no deberían estar allí, se pueden evitar los ataques derivados de esas cuentas.

- Utilice recursos más potentes para un mejor control de acceso

El uso de recursos clásicos puede resultar arriesgado para su suscripción. El modelo de recursos de AzureRM (v2) proporciona funciones de auditoría y control de acceso más sólidas.

- Utilice máquinas virtuales más potentes en su suscripción

El uso del nuevo AzureRM (v2) mejora la seguridad con un control de acceso más sólido, mejor auditoría, acceso a identidades administradas, acceso al almacén de claves para secretos, autenticación basada en AAD, soporte para etiquetas y grupos de recursos y mucho más.

- Evaluar direcciones IP públicas en la suscripción.

Las IP públicas permiten el acceso directo a Internet, exponiendo los recursos de la nube a varios tipos de ataques. Por lo tanto, es necesario verificarlo a fondo.

- Limite la jerarquía a tres niveles, incluida la raíz

Limite la profundidad del grupo de administración para evitar confusiones que obstaculicen las operaciones y la seguridad.

- Aumente la velocidad y la escalabilidad de su solución SIEM con un SIEM basado en la nube

Investigue las características y capacidades de las herramientas de seguridad de Azure, como Azure Sentinel, y compárelas con las capacidades de lo que usa actualmente en las instalaciones. Considere la posibilidad de adoptar Azure Sentinel si cumple con los requisitos de su organización.

Azure Sentinel es un sistema de gestión de eventos e información de seguridad (SIEM) nativo de la nube, que permite a los profesionales de la seguridad enfrentarse a los desafíos y amenazas de seguridad que surgen de su nube, así como de las fuentes locales.

- Encuentre las vulnerabilidades de seguridad más graves y priorice la investigación

Revise su puntuación segura de Azure con regularidad para ver las recomendaciones resultantes de las políticas e iniciativas de Azure integradas en Azure Security Center.

- Integre las alertas de Security Center en su solución de gestión de eventos e información de seguridad (SIEM)

Los eventos procesados producidos por Security Center se publican en el registro de actividad de Azure, uno de los registros disponibles a través de Azure Monitor. Azure Monitor ofrece una canalización consolidada para enrutar cualquiera de sus datos de supervisión a una herramienta SIEM.

- Integre los registros de Azure con SIEM

La integración de los registros de Azure con SIEM es fundamental para permitir la investigación de incidentes de seguridad.

- Habilitar la política de Azure

Habilitar Azure Policy garantizará el cumplimiento de los requisitos de seguridad normativos o de su empresa mediante la gestión centralizada de las políticas de seguridad en todas las cargas de trabajo de la nube híbrida.

- Identificar roles responsables de monitorear violaciones de políticas

La persona asignada debe supervisar el cumplimiento a través del portal de Azure o mediante la línea de comandos.

- Asigne las políticas de Azure a las políticas de la organización para lograr coherencia

Asigne la documentación de la organización a la política de Azure agregando referencias.

- No comparta credenciales y otros secretos en el código fuente o GitHub

No permita que personas no autorizadas accedan a sus credenciales. Los atacantes pueden aprovechar las tecnologías de bots para encontrar claves y secretos almacenados en repositorios de código como GitHub.

- Protege tus llaves

Azure Key Vault ayuda a proteger las claves criptográficas y los secretos que utilizan las aplicaciones y los servicios en la nube. Con Key Vault, puede cifrar claves y secretos utilizando claves que están protegidas por módulos de seguridad de hardware.

- Instalar una solución anti-malware

La instalación de una solución anti-malware es una buena práctica para protegerse contra el malware.

- Integrar antimalware con Azure Security Center

La integración de antimalware solución con el Centro de seguridad le ayuda a controlar la estadística u s de su propia protección.

- Almacene certificados en su almacén de claves

Los certificados son muy valiosos y si llegan a las manos equivocadas, la seguridad de su aplicación o la seguridad de sus datos pueden estar en juego.

- Asegúrese de que puede recuperar bóvedas de claves eliminadas u objetos de bóveda de claves

La eliminación de bóvedas de claves u objetos de bóveda de claves puede ser involuntaria o maliciosa. Habilite las funciones de protección de eliminación suave y purga de Key Vault, en particular para las claves que se utilizan para encriptar datos en reposo.

- Utilice una estación de trabajo de administración segura para proteger cuentas, tareas y datos confidenciales

Utilice una estación de trabajo de acceso privilegiado para reducir la superficie de ataque en las estaciones de trabajo. Estas estaciones de trabajo de administración segura pueden ayudar a mitigar los ataques.