En este articulo se muestra como analizar el contenido de la memoria de un dispositivo móvil mediante fridump, una herramienta de código libre para el dumpeo de memoria de dispositivos Windows, Android e IOS usando Frida.

Requerimientos:

- Frida

- fridump

https://github.com/Nightbringer21/fridump

Instalación:

pip install frida

pip install frida-tools

git clone https://github.com/Nightbringer21/fridump.git

python fridump.py -hProcedimiento:

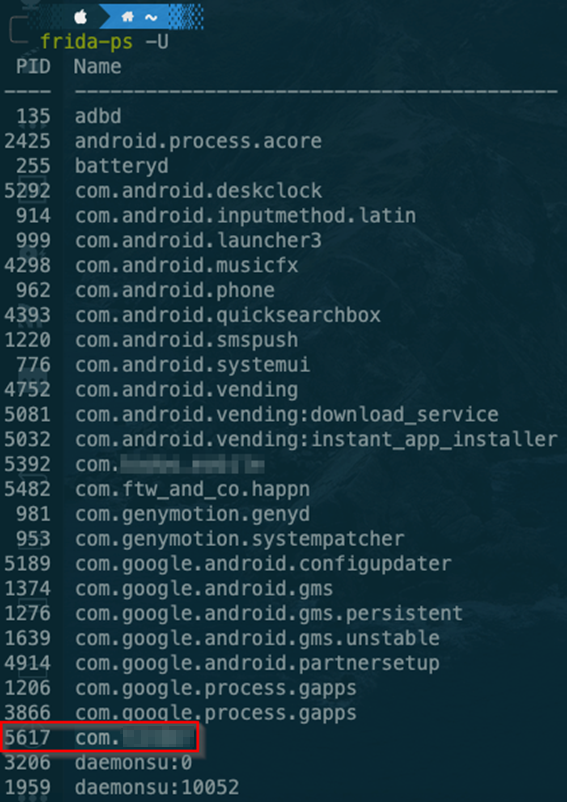

Para empezar, listamos los procesos en ejecución mediante el comando:

frida-ps -U

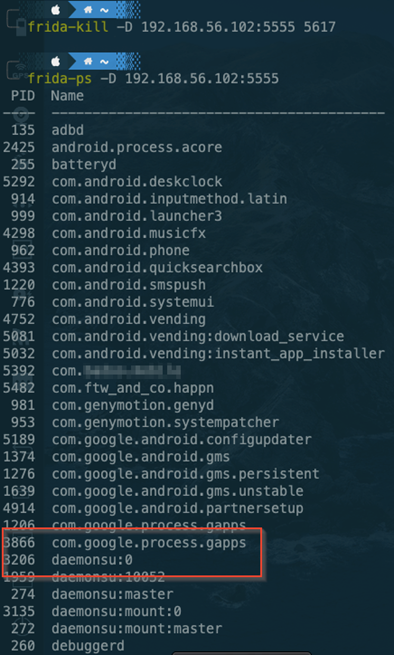

En este caso nos fijamos en el proceso cuyo PID es 5617, como dato saber que es posible parar su ejecución mediante el comando:

frida-kill -D DISPOSITIVO PID

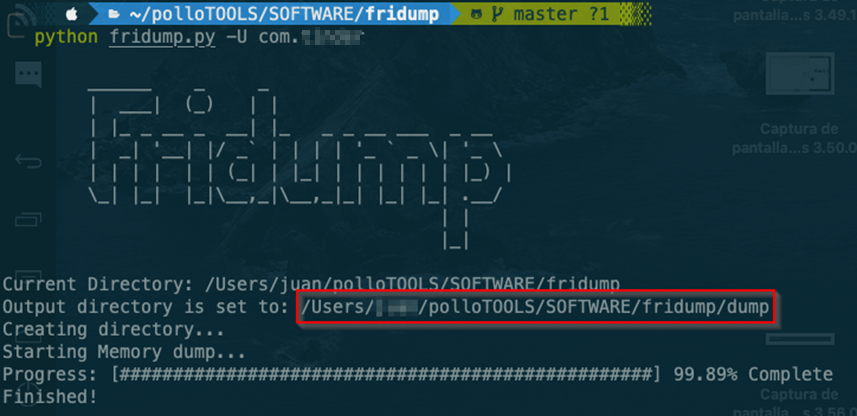

Habiendo instalado frida y fridump, se dumpea la información que genera dicho proceso de la memoria del dispositivo mediante el comando:

fridunp.py -U PROCESOTras el proceso, el script genera una serie de ficheros en la dirección indicada:

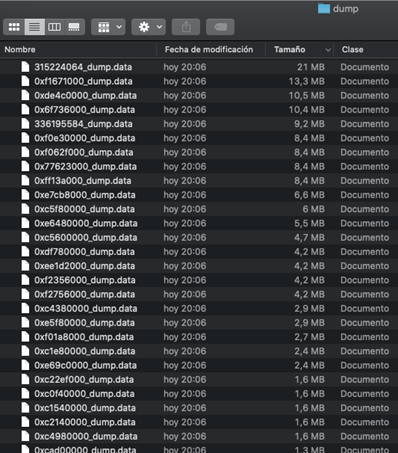

Como se aprecia en la siguiente imagen, se vuelca una gran cantidad de ficheros con un tamaño considerable:

Se pretende verificar si se almacena información sensible en la memoria y si ésta se encuentra cifrada o no.

Para recabar información rápida en los ejemplos se ha usado el comando strings, aunque para ser mas preciso se pueden utilizar otras herramientas.

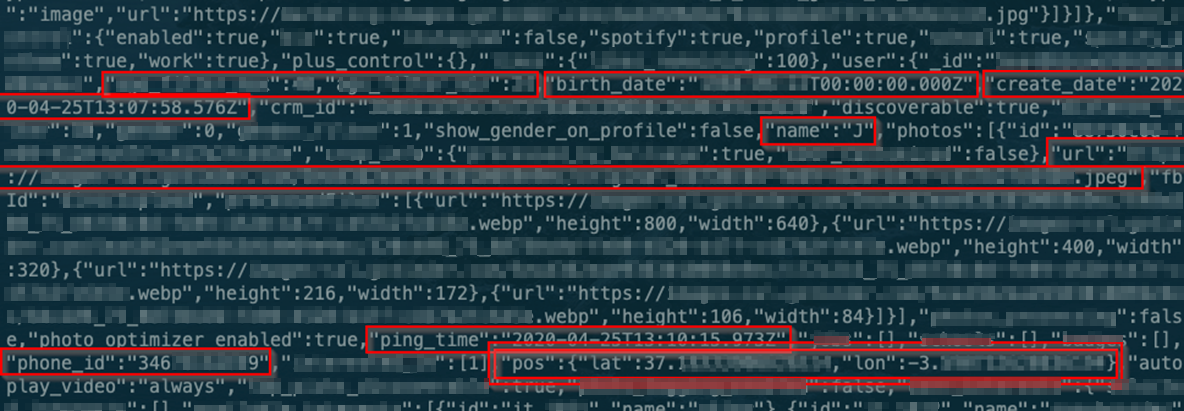

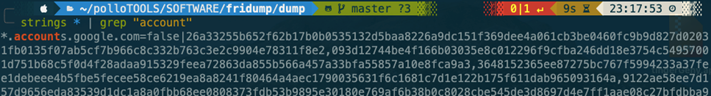

En la imagen anterior se ha mostrado el contenido de todos los ficheros en el directorio «../dump» filtrando mediante el comando grep, la palabra «account».

Se han identificado variables y palabras reservadas que pueden ofrecer información sensible, se repite la búsqueda con la palabra «auth», además el comando more permite paginar si es mucha cantidad de información.

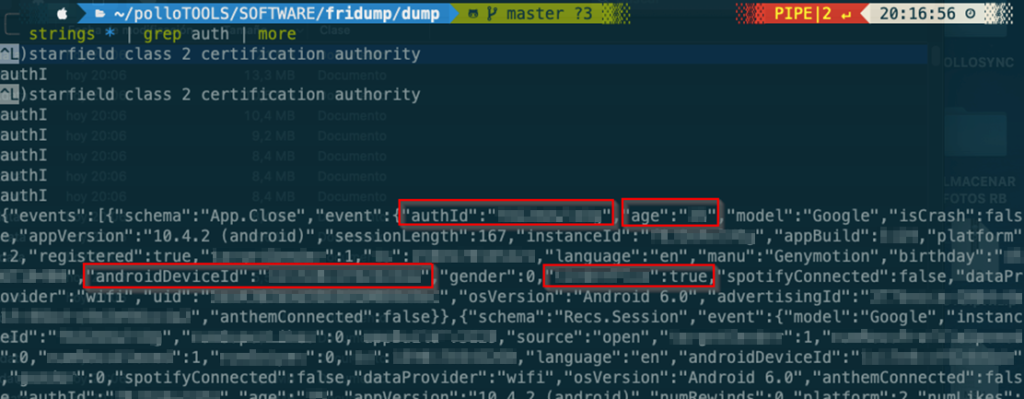

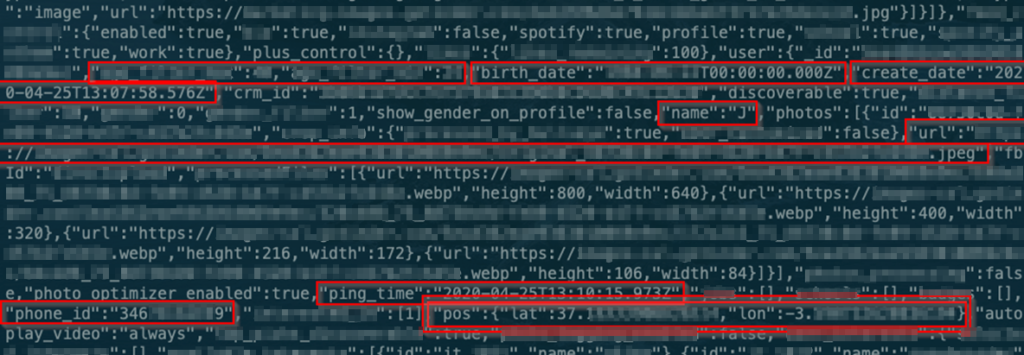

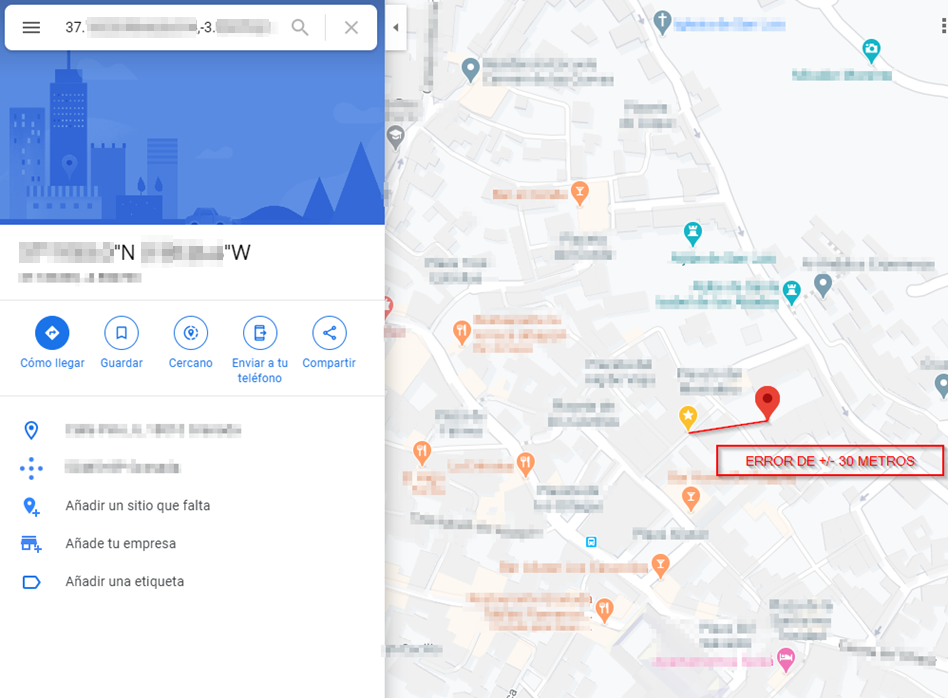

En la imagen anterior se pude apreciar que muestra información sensible relativa al dispositivo y al usuario, realizando algunas búsquedas más, se muestra:

Nombre, género, telefono, fecha de nacimiento, última localización del usuario, fotos de acceso público (no es necesario el registro en la plataforma de la aplicacion para su acceso), fecha de creación de la cuenta, redes sociales conectadas.. etc etc…

Contrastando dichos datos, añadir que presenta un margen de error de sólo 30-50 metros en la que se encuentra el usuario.

Ademas de los datos identificados anteriormente, es posible recuperar información sobre la autenticación del usuario y medios de pago (tarjetas de crédito, PayPal..) en el caso que hubiesen sido configuradas.

La recuperación de ésta información implica tener acceso al dispositivo mediante:

- Remoto (Malware instalado realizando una conexión reversa, conexión a una red WiFi no confiable..)

- Físico (Conexión a equipo no confiable, carga del dispositivo mediante un cable usb «modificado»..)

Recomendación:

Para mitigar este tipo de técnicas, se recomienda de manera general el cifrado de la información sensible en la memoria del dispositivo para que, en el caso de que se realizase el volcado, la información fuese ilegible.