- Jiggler de ratón USB indetectable para evitar el bloqueo de pantalla

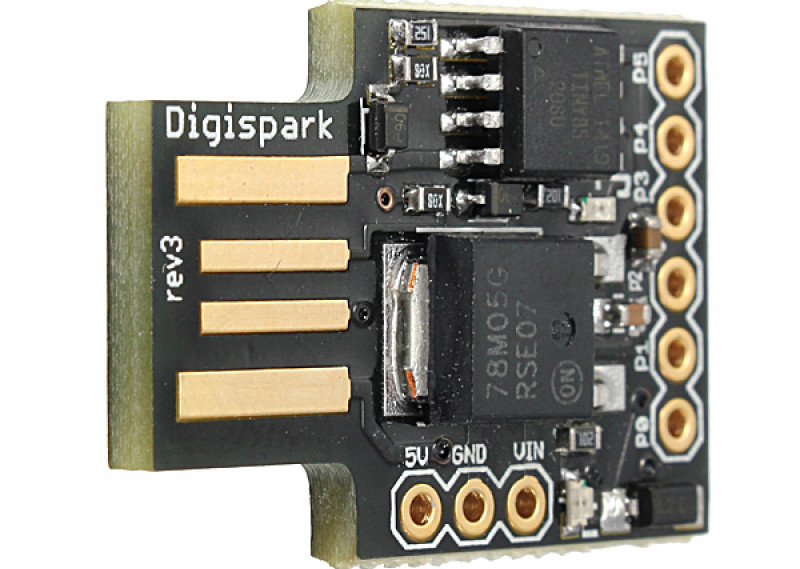

Se pretende evitar la activación del salvapantallas/bloqueo de pantalla sin modificar la configuración del sistema moviendo el mouse mediante hardware USB Tomando como base Digispark (attiny85): Programador – Arduino IDE Usar version 1.8.5 (versiones mas nuevas causan inestabilidad o problemas de drivers): Descarga fichero de instalacion desde aqui: https://www.arduino.cc/en/software/OldSoftwareReleases Configurar mediante «Archivo > Preferencias > … Leer más

Se pretende evitar la activación del salvapantallas/bloqueo de pantalla sin modificar la configuración del sistema moviendo el mouse mediante hardware USB Tomando como base Digispark (attiny85): Programador – Arduino IDE Usar version 1.8.5 (versiones mas nuevas causan inestabilidad o problemas de drivers): Descarga fichero de instalacion desde aqui: https://www.arduino.cc/en/software/OldSoftwareReleases Configurar mediante «Archivo > Preferencias > … Leer más - Claves / serials de instalacion

Windows: Windows 10 Home: TX9XD-98N7V-6WMQ6-BX7FG-H8Q99Windows 10 Home Idioma Único: 7HNRX-D7KGG-3K4RQ-4WPJ4-YTDFHWindows 10 Pro: VK7JG-NPHTM-C97JM-9MPGT-3V66TWindows 10 Enterprise: NPPR9-FWDCX-D2C8J-H872K-2YT43 SublimeText3: —– BEGIN LICENSE —–Member J2TeaMSingle User LicenseEA7E-1011316D7DA350E 1B8B0760 972F8B60 F3E64036B9B4E234 F356F38F 0AD1E3B7 0E9C5FADFA0A2ABE 25F65BD8 D51458E5 3923CE8087428428 79079A01 AA69F319 A1AF29A4A684C2DC 0B1583D4 19CBD290 217618CD5653E0A0 BACE3948 BB2EE45E 422D2C87DD9AF44B 99C49590 D2DBDEE1 75860FD28C8BB2AD B2ECE5A4 EFC08AF2 25A9B864—— END LICENSE —— VMware Workstation 16 Pro: … Leer más

Windows: Windows 10 Home: TX9XD-98N7V-6WMQ6-BX7FG-H8Q99Windows 10 Home Idioma Único: 7HNRX-D7KGG-3K4RQ-4WPJ4-YTDFHWindows 10 Pro: VK7JG-NPHTM-C97JM-9MPGT-3V66TWindows 10 Enterprise: NPPR9-FWDCX-D2C8J-H872K-2YT43 SublimeText3: —– BEGIN LICENSE —–Member J2TeaMSingle User LicenseEA7E-1011316D7DA350E 1B8B0760 972F8B60 F3E64036B9B4E234 F356F38F 0AD1E3B7 0E9C5FADFA0A2ABE 25F65BD8 D51458E5 3923CE8087428428 79079A01 AA69F319 A1AF29A4A684C2DC 0B1583D4 19CBD290 217618CD5653E0A0 BACE3948 BB2EE45E 422D2C87DD9AF44B 99C49590 D2DBDEE1 75860FD28C8BB2AD B2ECE5A4 EFC08AF2 25A9B864—— END LICENSE —— VMware Workstation 16 Pro: … Leer más - Cursos/Certificaciones de Seguridad Informática

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más - Digispark

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más - Backdorizando dispositivos

Hace algún tiempo preparé una charla (Redteam HID attacks) para comentar algunas técnicas y mitigaciones usando HIDs (dispositivos de interfaz humana): En una parte de la presentación se muestra como se «injertan» HIDs en otros dispositivos para su ocultación, trasteando estos días, se me ha ocurrido modificar un punto de acceso WiFi: Materiales usados: Punto … Leer más

Hace algún tiempo preparé una charla (Redteam HID attacks) para comentar algunas técnicas y mitigaciones usando HIDs (dispositivos de interfaz humana): En una parte de la presentación se muestra como se «injertan» HIDs en otros dispositivos para su ocultación, trasteando estos días, se me ha ocurrido modificar un punto de acceso WiFi: Materiales usados: Punto … Leer más - fridump – Buscando en la memoria…

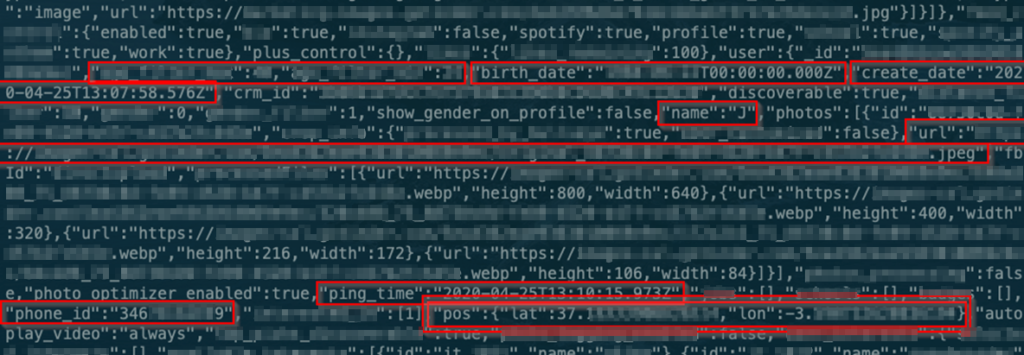

En este articulo se muestra como analizar el contenido de la memoria de un dispositivo móvil mediante fridump, una herramienta de código libre para el dumpeo de memoria de dispositivos Windows, Android e IOS usando Frida. Requerimientos: Frida fridump https://frida.re/ https://github.com/Nightbringer21/fridump Instalación: Procedimiento: Para empezar, listamos los procesos en ejecución mediante el comando: En este … Leer más

En este articulo se muestra como analizar el contenido de la memoria de un dispositivo móvil mediante fridump, una herramienta de código libre para el dumpeo de memoria de dispositivos Windows, Android e IOS usando Frida. Requerimientos: Frida fridump https://frida.re/ https://github.com/Nightbringer21/fridump Instalación: Procedimiento: Para empezar, listamos los procesos en ejecución mediante el comando: En este … Leer más - Poc BlueKeep

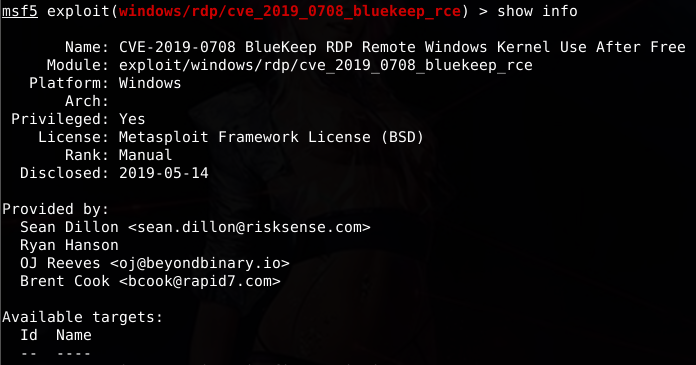

Este documento muestra cómo realizar una explotación de la vulnerabilidad CVE-2019-0708 llamado comúnmente BlueKeep, que afecta a sistemas Windows con el servicio de Escritorio Remoto activado. Esta vulnerabilidad permite ejecutar código remoto sin necesidad de autenticarse enviando peticiones especialmente construidas. Una vez explotado este fallo, el usuario acceder a la máquina con privilegios NT Authority/System. … Leer más

Este documento muestra cómo realizar una explotación de la vulnerabilidad CVE-2019-0708 llamado comúnmente BlueKeep, que afecta a sistemas Windows con el servicio de Escritorio Remoto activado. Esta vulnerabilidad permite ejecutar código remoto sin necesidad de autenticarse enviando peticiones especialmente construidas. Una vez explotado este fallo, el usuario acceder a la máquina con privilegios NT Authority/System. … Leer más - Ingenieria Inversa de Apps Android con Frida y RMS

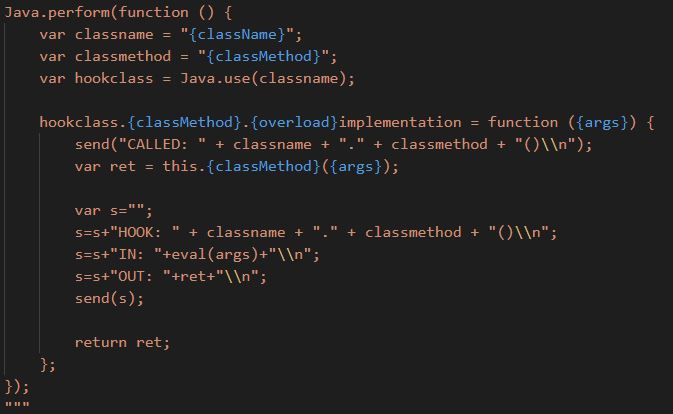

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más