- Claves / serials de instalacion

Windows: Windows 10 Home: TX9XD-98N7V-6WMQ6-BX7FG-H8Q99Windows 10 Home Idioma Único: 7HNRX-D7KGG-3K4RQ-4WPJ4-YTDFHWindows 10 Pro: VK7JG-NPHTM-C97JM-9MPGT-3V66TWindows 10 Enterprise: NPPR9-FWDCX-D2C8J-H872K-2YT43 SublimeText3: —– BEGIN LICENSE —–Member J2TeaMSingle User LicenseEA7E-1011316D7DA350E 1B8B0760 972F8B60 F3E64036B9B4E234 F356F38F 0AD1E3B7 0E9C5FADFA0A2ABE 25F65BD8 D51458E5 3923CE8087428428 79079A01 AA69F319 A1AF29A4A684C2DC 0B1583D4 19CBD290 217618CD5653E0A0 BACE3948 BB2EE45E 422D2C87DD9AF44B 99C49590 D2DBDEE1 75860FD28C8BB2AD B2ECE5A4 EFC08AF2 25A9B864—— END LICENSE —— VMware Workstation 16 Pro: … Leer más

Windows: Windows 10 Home: TX9XD-98N7V-6WMQ6-BX7FG-H8Q99Windows 10 Home Idioma Único: 7HNRX-D7KGG-3K4RQ-4WPJ4-YTDFHWindows 10 Pro: VK7JG-NPHTM-C97JM-9MPGT-3V66TWindows 10 Enterprise: NPPR9-FWDCX-D2C8J-H872K-2YT43 SublimeText3: —– BEGIN LICENSE —–Member J2TeaMSingle User LicenseEA7E-1011316D7DA350E 1B8B0760 972F8B60 F3E64036B9B4E234 F356F38F 0AD1E3B7 0E9C5FADFA0A2ABE 25F65BD8 D51458E5 3923CE8087428428 79079A01 AA69F319 A1AF29A4A684C2DC 0B1583D4 19CBD290 217618CD5653E0A0 BACE3948 BB2EE45E 422D2C87DD9AF44B 99C49590 D2DBDEE1 75860FD28C8BB2AD B2ECE5A4 EFC08AF2 25A9B864—— END LICENSE —— VMware Workstation 16 Pro: … Leer más - Android BotNet. C&C con Pyrebase y Flask.

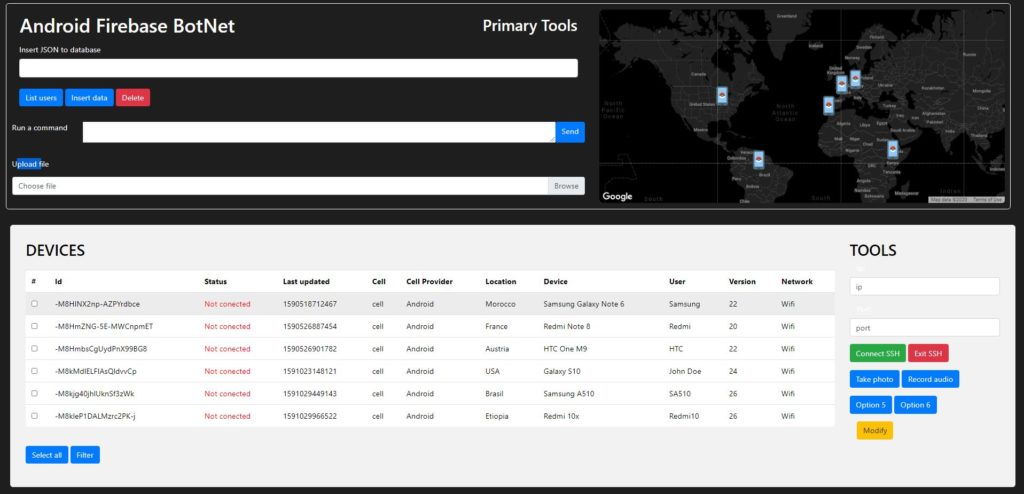

Aviso legal: Este proyecto ha sido desarrollado con fines educativos. No se dará soporte o apoyo a cualquier otra finalidad. Disclaimer: This project should be used only for educational purposes. No support will be provided for any other purpose. Para construir nuestra botnet son necesarios tres componentes: el malware del bot, un servidor que haga … Leer más

Aviso legal: Este proyecto ha sido desarrollado con fines educativos. No se dará soporte o apoyo a cualquier otra finalidad. Disclaimer: This project should be used only for educational purposes. No support will be provided for any other purpose. Para construir nuestra botnet son necesarios tres componentes: el malware del bot, un servidor que haga … Leer más - Cursos/Certificaciones de Seguridad Informática

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más

Hacking Ético / Pentest OSCP https://www.offensive-security.com/pwk-oscp/Offensive SecurityCurso estándar dentro de la industria. Certificación muy valorada. Desde hacking web a infraestructura. Tiene un laboratorio bastante bueno y la certificación es totalmente práctica. Lo único «malo» es que está un poco viejuno.La teoría que dan con el curso es buena, cubre bastantes temas pero no van mucho … Leer más - Android Tools

Account Login Android 5 GAM Android 6 GAM Android 8/9 GAM FRP Bypass FRP Android 7 Test DPC QuickShortcutMaker Apex Launcher Menu Button ES File Explorer Samsung Frp Bypass Tool Settings Automatic Call Recorder HushSMS Phone Clone Root Checker WPS App WPS WPA Tester Xposed Installer SuperSU Inspeckage Google Play Services

Account Login Android 5 GAM Android 6 GAM Android 8/9 GAM FRP Bypass FRP Android 7 Test DPC QuickShortcutMaker Apex Launcher Menu Button ES File Explorer Samsung Frp Bypass Tool Settings Automatic Call Recorder HushSMS Phone Clone Root Checker WPS App WPS WPA Tester Xposed Installer SuperSU Inspeckage Google Play Services - Android Pentesting – Análisis Estático

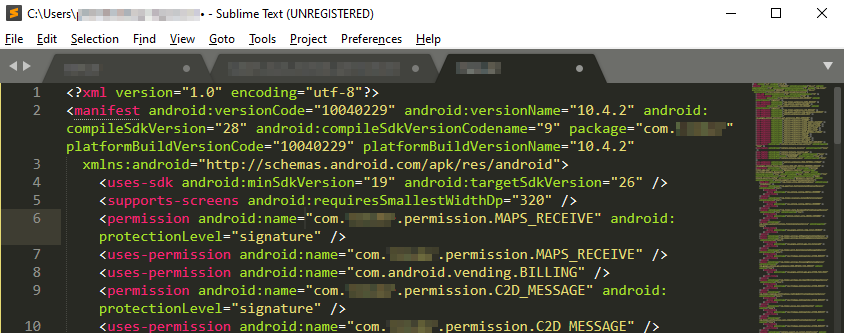

Un análisis completo de una aplicacion consta de 2 partes: Análisis estático: se basa en los recursos, fichero de propiedades y código fuente de la aplicación. Análisis dinámico: se basa en el comportamiento de la aplicación durante su ejecución controlada. ANÁLISIS ESTÁTICO Análisis de permisos: Revision del fichero de configuración AndroidManifest.xml . Exploración de recursos: … Leer más

Un análisis completo de una aplicacion consta de 2 partes: Análisis estático: se basa en los recursos, fichero de propiedades y código fuente de la aplicación. Análisis dinámico: se basa en el comportamiento de la aplicación durante su ejecución controlada. ANÁLISIS ESTÁTICO Análisis de permisos: Revision del fichero de configuración AndroidManifest.xml . Exploración de recursos: … Leer más - OMG cable

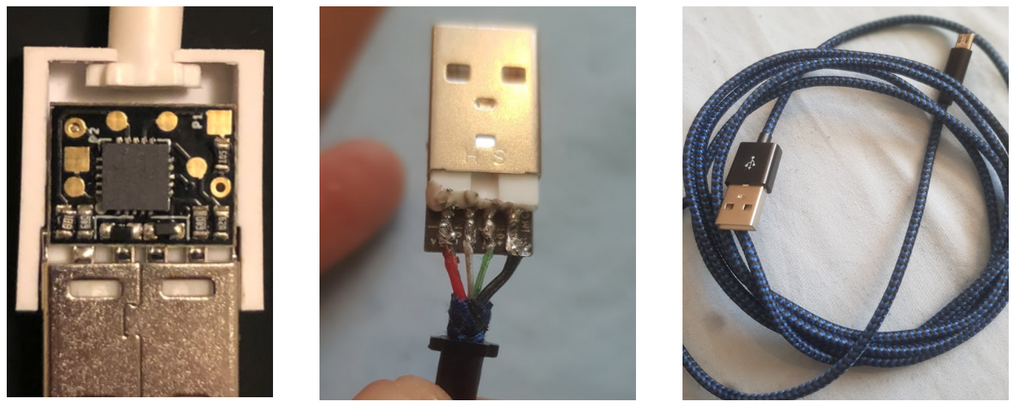

¿Qué es “Hardware Hacking”? El término “Hardware Hacker”, por definirlo de alguna manera va ligado a la filosofía “Do ityourself” (DIY) hazlo tu mismo, todos somos “makers”, personas con la capacidad de crear yconstruir cosas que pueden interactuar con el entorno. Ésta definición unida a la profesión que nos ocupa da lugar a la creación … Leer más

¿Qué es “Hardware Hacking”? El término “Hardware Hacker”, por definirlo de alguna manera va ligado a la filosofía “Do ityourself” (DIY) hazlo tu mismo, todos somos “makers”, personas con la capacidad de crear yconstruir cosas que pueden interactuar con el entorno. Ésta definición unida a la profesión que nos ocupa da lugar a la creación … Leer más - Android Pentesting – Análisis Dinamico con RMS

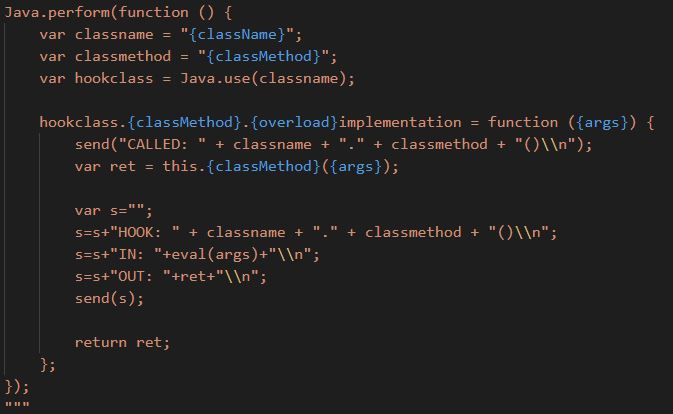

1 – LAB 2.0: A. Descarga e instalación de Genymotion B. Descarga e instalación de Burpsuite C. Descarga e instalación de RMS 2 – Frida: -frida-ps, frida-trace, Frida-discover y Frida-kill 3 – Runtime Mobile Security (RMS): A. Device B. Dump Tab C. Diff Classes D. Hook Lab E. Heap Search F. Custom Frida script … Leer más

1 – LAB 2.0: A. Descarga e instalación de Genymotion B. Descarga e instalación de Burpsuite C. Descarga e instalación de RMS 2 – Frida: -frida-ps, frida-trace, Frida-discover y Frida-kill 3 – Runtime Mobile Security (RMS): A. Device B. Dump Tab C. Diff Classes D. Hook Lab E. Heap Search F. Custom Frida script … Leer más - Digispark

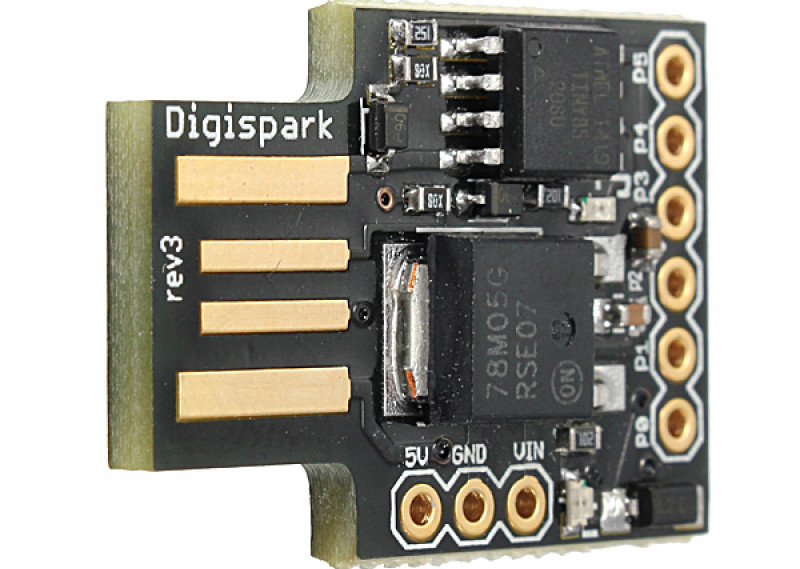

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más

Attiny85 es un pequeño microcontrolador, con el que es posible realizar pequeños proyectos, en los que no necesiten gran cantidad de memoria ni de entradas o salidas. Su programacion es mediante Arduino. Debido al bajo coste este microcontrolador se monta en muchas placas como por ejemplo Digispark: El proyecto Digispark fue iniciado por Erik Kettenburg … Leer más - fridump – Buscando en la memoria…

En este articulo se muestra como analizar el contenido de la memoria de un dispositivo móvil mediante fridump, una herramienta de código libre para el dumpeo de memoria de dispositivos Windows, Android e IOS usando Frida. Requerimientos: Frida fridump https://frida.re/ https://github.com/Nightbringer21/fridump Instalación: Procedimiento: Para empezar, listamos los procesos en ejecución mediante el comando: En este … Leer más

En este articulo se muestra como analizar el contenido de la memoria de un dispositivo móvil mediante fridump, una herramienta de código libre para el dumpeo de memoria de dispositivos Windows, Android e IOS usando Frida. Requerimientos: Frida fridump https://frida.re/ https://github.com/Nightbringer21/fridump Instalación: Procedimiento: Para empezar, listamos los procesos en ejecución mediante el comando: En este … Leer más - Ingenieria Inversa de Apps Android con Frida y RMS

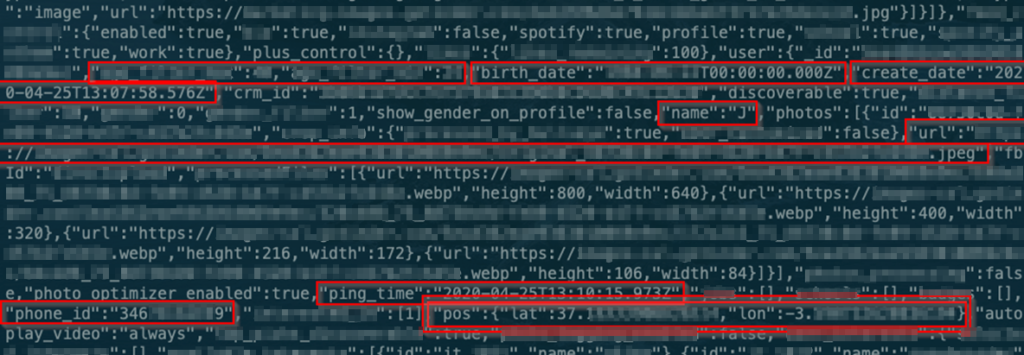

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más

En este articulo veremos cómo aplicar ingeniería inversa a una aplicación Android, en este caso conectada a Firebase. Recuperaremos los id’s de los usuarios y a traves de la sobreescritura de metodos podremos obtener informacion real. Para ello mediante un análisis dinámico de la aplicación, obtendremos datos de usuarios registrados en la aplicación, vulnerables a … Leer más